Мы живем в эпоху ИИ-хайпа. Искусственный интеллект там, сям, здесь и там, везде и весь такой перспективный, слегка загадочный, но непременно сопровождающий человечество в светлое будущее технологической пока еще непонятной чернодырочной сингулярности.

Вероятно, некоторый читатель мог заметить в предыдущем предложении сарказм – а зря. Автоматизация на основе машинного обучения (еще один термин: «ML» = «machine learning»), нейросетей и прочего ИИ уже подмяла под себя многие отрасли нашей жизни, и то ли еще будет на линии хомосапиенсного развития. Кому интересно нырнуть в тему – поищите что уже случилось по линии промышленных революций Один, Два, Три и даже Четыре.

В этом тренде кибербезопасность была, пожалуй, одним из пионеров использования новых, умных технологий. А что мне особенно приятно и гордо в этом процессе – наша компания была одной из первых в отрасли, начавших успешно внедрять это самое светлое ИИ-будущее. А как иначе справляться, например, с почти полумиллионом (на начало 2025 года) новых зловредов каждый день? Столько экспертов ни одна образовательная система мира не выпустит. Выход один – создавать умные системы, способные самостоятельно и с высокой точностью нейтрализовывать кибератаки. Экспертам же оставлять только самые сложные случаи и, конечно, непростую задачу такие системы изобретать и постоянно докручивать.

На днях у нас случился радостный юбилей. 20 лет назад зародился прототип самой первой ИИ/ML технологии для автоматического анализа вредоносного кода и производства «детектов» – антивирусных обновлений, которые защищают компьютеры, гаджеты и прочие устройства от новых атак.

Технология получила с первого взгляда странное название «Автодятел». Но на самом деле здесь все просто: «дятлами» у нас ласково и в шутку назывались эксперты-аналитики, «долбящие» вирусы обрабатывающие входящий поток подозрительных файлов, а, соответственно, «автодятел» выполнял эту работу сам. Кстати, в то время я тоже работал «дятлом».

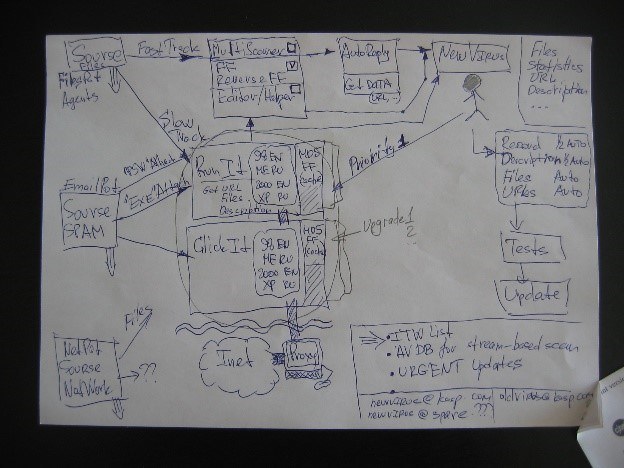

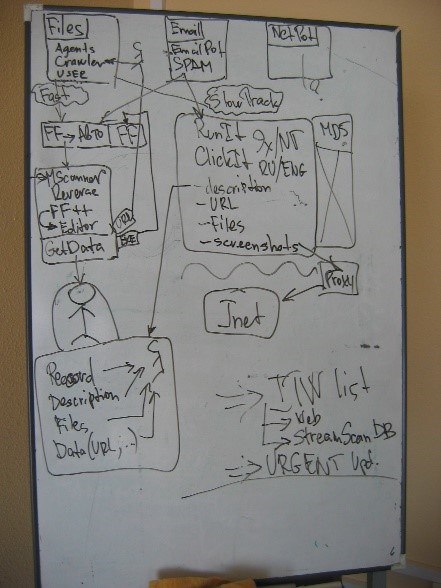

Покопав архивы, мы нашли не только дату рождения первого птенца автоматИИзации, но и любопытные фотографии планов по его созданию. И место рождения вспомнили. Гнездо располагалось на 14 этаже здания «Радиофизики» на Планерной, где мы тогда снимали офис. Теперь устраивайтесь поудобнее, я расскажу вам увлекательную историю. Начиналось все примерно вот как.

С четверть века назад зловреды и встречались куда реже, да и были куда технологичнее современных, хотя писали их пионеры-энтузиасты, изобретательные программисты-одиночки и киберхулиганы. Поэтому и исследовать их было одно удовольствие — что ни вирус, то что-то новое узнаешь, чему-то учишься. Я тогда вместе с остальными «дятлами» собственноручно «долбил» зловредов — анализировал поток вредоносных программ, если по-научному. Разумеется, к этому моменту собрать все существующие зловреды в одну книжку как в 1992 году уже было сложновато, но тем не менее с потоком мы справлялись, а в конце каждой рабочей недели я вручную собирал обновление антивирусных баз.

Но постепенно написание зловредов из хулиганства и исследования пределов допустимого и возможного превратилось в отрасль преступного бизнеса. Кибер-негодяи пытались не просто заразить как можно больше компьютеров, но и использовать свои поделки для наживы. Например, собрать с зараженных машин почтовые адреса и перепродать кому-то для рассылки спама. Они почуяли прибыль, это спровоцировало экспоненциальный рост количества зловредов, но вместо изобретения чего-то принципиально нового, они начали тиражировать работающие образцы, меняя что-то незначительное. И я понял, что больше так жить нельзя — если мы и дальше будем вручную разгребать этот мусор, то просто утонем в потоке новых кибернечистот.

К счастью, такие технологические изменения в то время требовали гораздо меньших инвестиций и времени для разработки. Можно было купить пиццу (обязательно с ананасами!), собрать в переговорке несколько светлых голов и на пару часов засесть за проработку идей для проекта. Вот 22 февраля 2005 года я и собрал коллег для того, чтобы построить планы автоматизации своей работы вирусных аналитиков.

Вы только взгляните на эти артефакты! Красота же!

Нельзя сказать, что до этого у нас совсем не было инструментов для автоматизации – примитивные технологии были, конечно. Но «Автодятел» стал первой системой принципиально нового уровня. Во-первых, освобождавшей время ценных специалистов от рутинной работы в пользу решения намного более перспективных задач. Во-вторых, позволявшей на порядки масштабировать эффективность процессов. В-третьих, помогавшей подсвечивать аналогичные (или похожие) инциденты.

Если в двух словах, система в автоматическом режиме получала новые объекты от агентов («краулеров»), которые ходили по сайтам, собирали материал из почтовых и сетевых ловушек. Далее все это автоматически распаковывалось и запускалось в защищённом окружении, где, по сути, создавалась искусственная среда для работы зловредов. Там они обрабатывалась автоматическими сканерами, классифицировались, после чего весь этот улов автоматически собирался в антивирусные базы.

Главная задача при встрече с новым зловредом была понять, имеем мы дело с чем-то новым, ранее не встреченным, или это просто «родственник» давно знакомой угрозы. И вот именно в файловом автоклассификаторе (на схеме выше обозначен как «FF»), который определял принадлежность нового образца уже знакомому семейству, и использовались ИИ/ML принципы, ставшие сейчас незаменимым атрибутом практически любого продукта для кибербезопасности. За исключением, конечно, фуфло-продуктов.

Заработало это все не сразу, но достаточно быстро. Мы аккуратно систематизировали все наши мысли, описывали взаимодействие подсистем, кто чего кому передает, как анализирует, проверяет на ложные срабатывания и т.д. И приступили к разработке и внедрению. А уже через несколько месяцев первая версия «Автодятла» заступила на боевое дежурство.

Сразу после внедрения наша производительность выросла мгновенно и многократно. Если раньше мы, по сути, впятером за неделю анализировали и добавляли в антивирусные базы в лучшем случае каждый по 50-70 зловредов, то есть в общей сложности выходило по ~300 записей (и это считалось ударным результатом), то «Автодятел» позволил поднять производительность на порядок. По мере развития технологии этот порядок тоже рос на порядки.

Вскоре «Автодятел» обрабатывал уже весь входящий поток, а вирусным экспертам оставлял только новинки, которым сам вердикт поставить не мог. Вручную анализировали всего 2-5% всех подозрительных файлов. Сейчас, конечно, наши инструменты гораздо сложнее, да и ИИ-технологий в них используется гораздо больше.

Чтобы недалеко ходить, вот лишь несколько примеров.

Kaspersky MLAD (Machine Learning for Anomaly Detection) — система предиктивной аналитики, которая умеет автоматически распознавать в сигналах телеметрии промышленных предприятий скрытые признаки надвигающегося отказа оборудования, нарушения техпроцесса, кибератаки или человеческой ошибки. Причем позволяет находить эти признаки задолго до того, как они могут причинить реальный ущерб.

На службе нашего сервиса MDR (Managed Detection and Response) уже несколько лет работает AI-аналитик, который автоматически отфильтровывает ложноположительные срабатывания. Это снижает нагрузку на SOC-специалистов и позволяет им больше времени уделять расследованию сложных случаев и проактивному поиску угроз.

А буквально неделю назад мы добавили в сервис Kaspersky Threat Lookup инструмент для поиска контекстной информации об индикаторах компрометации по открытым источникам, работающий на базе Большой языковой модели.

Результат налицо, но и планов громадье. С двадцатилетием, дорогой «Автодятел»!

Это тост!

ИИ

ИИ

Советы

Советы