В недавней статье мы упоминали, что в определённый момент в истории сфера кибербезопасности вышла за рамки «простых» антивирусных решений. Решения эти не так уж просты, но есть много других угроз, которым антивирус сам по себе противостоять не может.

Когда это всё началось?

Интернет является, пожалуй, величайшим достижением человечества со времён освоения ядерной энергии, приведшего к формированию того, что в настоящее время понимается под ландшафтом угроз.

Многие из нас, по крайней мере, люди старше 25 лет, должно быть, помнят те легендарные глобальные вирусные эпидемии — ILoveYou/LoveLetter, Anna Kournikova, Code Red, Melissa — все они случились в конце 1990-х и начале 2000-х годов. Потом был червь Slammer SQL, сотворивший глобальный сбой в интернете (2003) и червь MyDoom (2004), который, вероятно, до сих пор удерживает рекорд по скорости распространения среди червей массовой рассылки.

Их появление оказалось возможным благодаря широкополосному интернет-доступу. Как только быстрая доставка программного обеспечения стала реальностью, злоумышленники не могли не злоупотребить ей для своих вредоносных «нужд». Первоначально, «интернет-черви» были скорее актами вандализма, чем уголовными преступлениями, но как только вредоносным программам добавили функцию кражи данных (например, когда червь брал адреса из контактов почтового клиента и рассылал по ним свои копии), ящик Пандоры открылся.

Больше чем #антивирус, часть II, или Когда и почему одного антивируса стало не хватать

Tweet

В англоязычной Википедии есть достойная хронология вредоносных программ, охватывающая (предположительно) все когда-либо создававшиеся «революционные» компьютерные вирусы. Понятно, что в первой половине 2000-х годов черви стали основной угрозой, но во второй половине десятилетия всё стало меняться.

В то время киберпреступность начала превращаться в нечто отличное от простых актов вандализма. В 2007 году появились трояны Storm Worm и Zeus, оба были созданы с прицелом «собрать» ботнет из ПК. Потом был Rustock.C, вредоносная программа в виде спамбота с расширенными возможностями руткита, паразитировал на системах Microsoft.

Добавьте сюда постоянно множащиеся новые вредоносные программы, угрозу фишинга, который встал «на полностью промышленные преступные рельсы» в середине 2000-х годов, и многие другие «принесённые интернетом» угрозы, появление которых спровоцировало повсеместное распространение широкополосного доступа в онлайн – а также тот факт, что мошенники осознали, насколько выгодной может быть киберпреступность.

Так что вот вам ещё одна хронология

Смотрите:

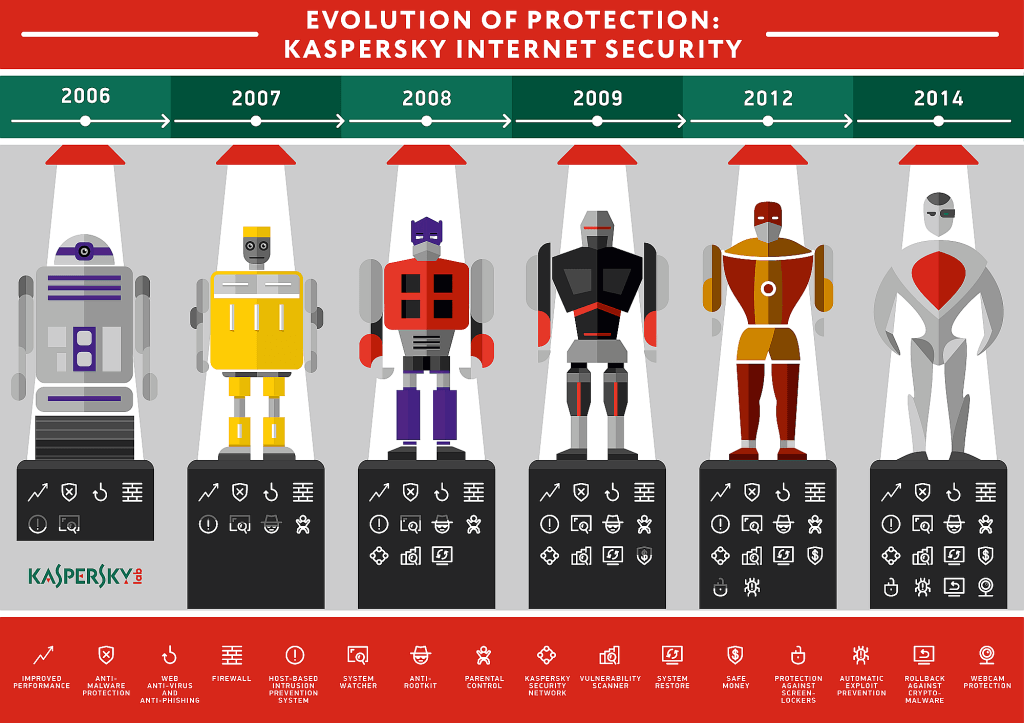

Это диаграмма добавления функциональности в защитных продуктах «Лаборатории Касперского», а именно в Kaspersky Internet Security. Это набор клиентского уровня, не бизнес-класса, но все защитные решения «Лаборатории Касперского» базируются на общем коде, так что, по сути, средства безопасности аналогичны.

Эта «схема эволюции» весьма показательна. Новые защитные функции добавлялись в ответ на возникающие угрозы. К 2006 году уже появились брандмауэр, веб-антивирус и антифишинг наряду с системой предотвращения вторжений на базе хоста от сетевых атак — то, с чем «антивирус» уже не справлялся.

В 2008 году добавились антируткит и родительский контроль, и была запущена Kaspersky Security Network. К 2012 году интегрировали систему Automatic Exploit Prevention, а к 2014 году выкатили средства от вредоносных шифраторов — в ответ на эксплойты и программы-вымогатели, ставшие уж слишком частыми угрозами как для конечных пользователей, так и для предприятий.

К тому времени вопрос о том, насколько антивирус жив или мёртв, стал уже общим местом и активно обсуждался. Тем не менее, модули защиты от вредоносных программ никуда не делись, они по-прежнему являются ядром, но и многое что ещё приросло. Просто не получается больше называть «антивирусом» защитное решение, что для отдельных пользователей, что для бизнеса. Оно куда больше этого.

В одном из будущих постов мы поговорим о специфических угрозах для бизнеса и инструментах для противодействия им. Следите за обновлениями!

антивирусы

антивирусы