Пользовательские привычки: что работник приносит из дома и что может унести домой

В одном из недавних постов мы писали о том, что граница между «рабочими» и «личными» устройствами на сегодняшний день всё больше стирается. Не станут пользователи покупать отдельные смартфоны или планшеты

Обучение

Обучение Icefog

Icefog Cybersecurity Framework

Cybersecurity Framework пароли

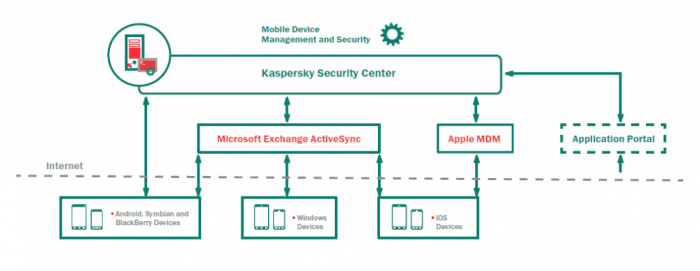

пароли Kaspersky Endpoint Security для бизнеса

Kaspersky Endpoint Security для бизнеса

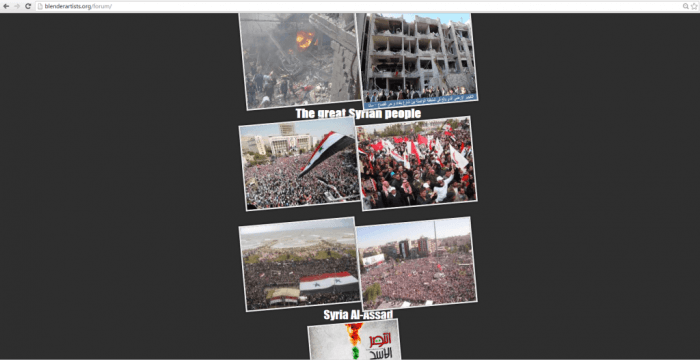

Syrian Electronic Army

Syrian Electronic Army