Мало какая профессия в сфере ИБ может сравниться по уровню каждодневной нагрузки с аналитиком в центре мониторинга информационной безопасности (Security Operations Center, SOC). Мы знаем это не понаслышке, поэтому уделяем особое внимание разработке инструментов, которые могут автоматизировать или облегчить его работу. Недавно мы обновили решение Kaspersky CyberTrace до состояния полноценной платформы Threat Intelligence (TI). В этом посте мы бы хотели наглядно показать, как аналитик SOC может применять этот инструмент для изучения цепочки атаки (Attack Kill Chain).

Давайте представим, что с одной из рабочих станций в сети компании пользователь зашел на сайт. В потоках информации о киберугрозах URL этого сайта значится как вредоносный, поэтому инцидент выявляется защитными решениями, регистрируется системой управления событиями и информацией о безопасности (SIEM) и попадает в сферу внимания аналитика SOC, вооруженного Kaspersky CyberTrace.

Выявление цепочки атаки

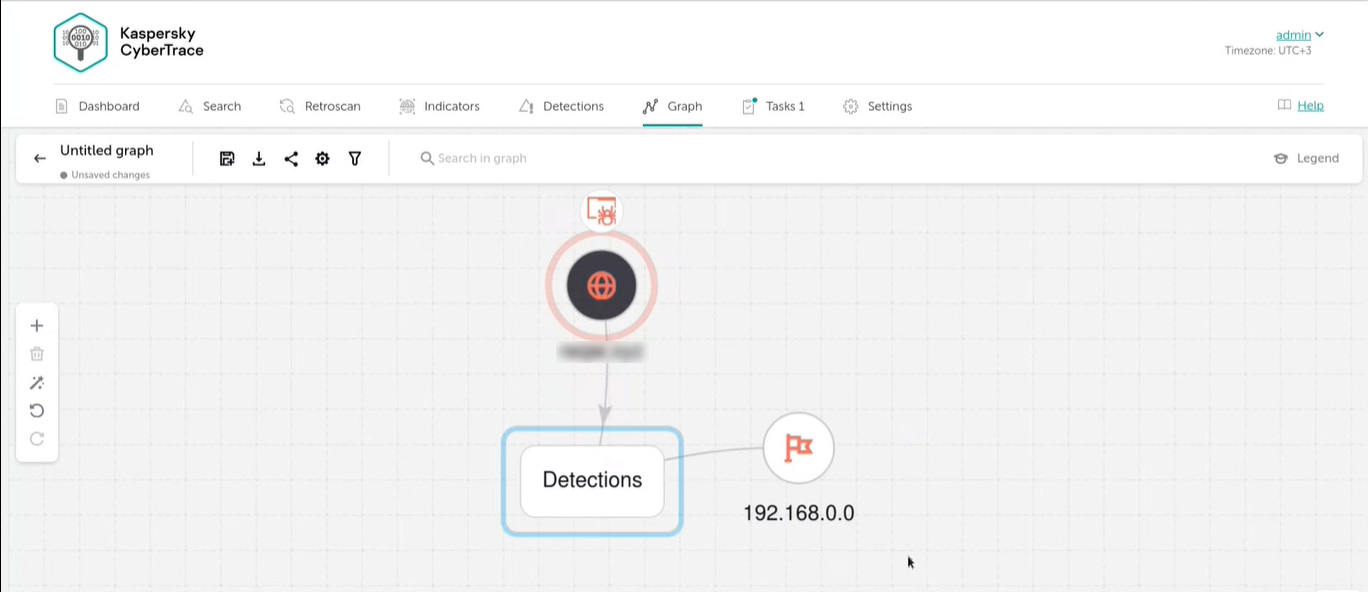

В списке обнаруженных аномалий аналитик видит детект по данным из потока Malicious URL и решает присмотреться к нему поближе. Прямо из списка детектов доступна имеющаяся в потоке контекстная информация (IP-адрес, хеши связанных с этим адресом вредоносных файлов, вердикты защитных решений, данные сервиса whois и так далее). Но удобнее всего анализировать цепочку атаки при помощи графа (кнопка View on graph).

Пока информации не очень много: у нас есть сам факт детектирования, выявленный вредоносный URL, внутренний IP-адрес машины, с которой кто-то обратился к этому URL, и возможность посмотреть в сайдбаре полную контекстную информацию по обнаруженной угрозе, но самое интересное начинается дальше.

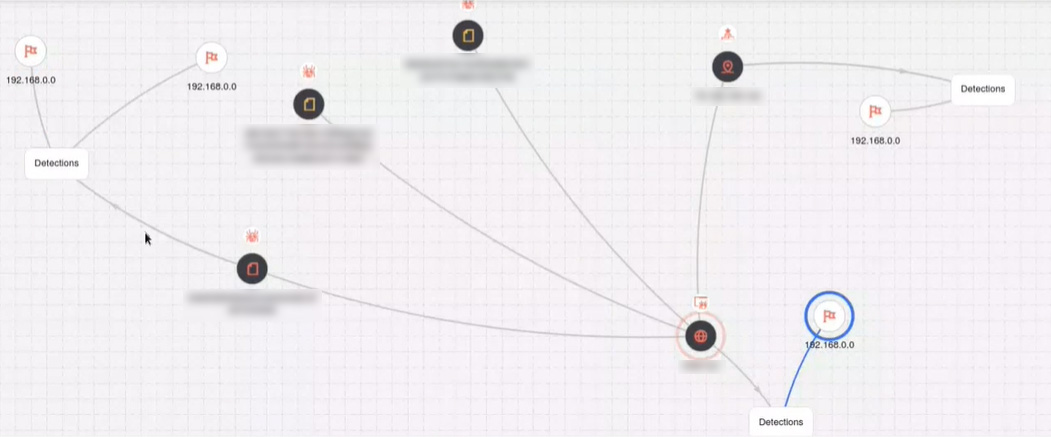

Кликнув по иконке вредоносного URL, можно запросить известные индикаторы, связанные с этим адресом: IP-адреса, дополнительные URL и хеши вредоносных файлов, которые были скачаны с данного сайта.

Дальше — логичное желание аналитика проверить, были ли в его инфраструктуре другие детекты по этим индикаторам. Нет ничего проще: кликаем по любому объекту (например, по вредоносному IP-адресу) и выбираем пункт Related CyberTrace Detects. На граф выводятся дополнительные детекты — в один клик мы можем узнать, какой пользователь заходил на этот IP-адрес (или на какой машине запрос URL у DNS-сервера вернул этот IP-адрес). Аналогичным образом можно проверить, у каких пользователей скачивался файл, хеш которого есть у нас в связанных индикаторах.

В примере показаны достаточно скромные инциденты. В реальных же условиях детектов могут быть тысячи, и разбирать их руками, без удобного интерфейса графа, достаточно сложно. А так к каждой точке графа подтягивается весь доступный контекст из потоков данных о киберугрозах. Для удобства объекты можно группировать или скрывать, а также применять автоматическое группирование узлов. Если у аналитика есть какие-то дополнительные источники информации, то он может добавить индикатор вручную и самостоятельно обозначить его взаимосвязи.

Расследуя связи индикаторов, эксперт может восстановить полную цепочку атаки и понять, что все началось с того, что пользователь набрал URL вредоносного сайта, DNS-сервер вернул ему IP-адрес, а уже с сайта он скачал файл с известным хешем.

Интеграция с Kaspersky Threat Intelligence Portal

Однако сопоставление детектов с потоками данных об угрозах — это лишь получение оперативной информации о конкретном инциденте. А ведь он может быть частью крупномасштабной атаки, которая проводится злоумышленниками уже не первый день. Аналитику SOC важно понимать, не является ли этот URL частью чего-то большего, получить историческую справку. Для этого в обновленном Kaspersky CyberTrace мы реализовали интеграцию с еще одним нашим инструментом для аналитиков — Kaspersky Threat Intelligence Portal.

Kaspersky Threat Intelligence Portal имеет доступ к полной базе данных о киберугрозах, собранной экспертами нашего управления исследования угроз за все время. Через меню Related external indicators аналитик может в один клик получить доступ ко всей накопленной «Лабораторией Касперского» информации: узнать, какие домены и зоны были связаны с вредоносным IP-адресом; какие еще URL в прошлом были ассоциированы с тем же IP; хеши файлов, которые пытаются получить доступ к этому URL; хеши файлов, которые с него скачивались, на какие URL ссылались сайты, размещенные на этом IP, и с каких URL в свою очередь ссылались на него; и так далее.

Еще один плюс от этой интеграции — возможность поиска отчета об APT-атаках, связанных с выявленным URL или хешем файла. Подписчики Kaspersky Threat Intelligence Portal могут в один клик найти отчет, где такой файл или адрес упоминаются, и получить прямую ссылку на его скачивание.

Конечно, вся эта информация была доступна и раньше, но доступ к ней требовал ручной работы — требовалось найти нужный хеш или адрес, скопировать, перейти на портал. Новый и удобный доступ ко всей этой информации позволит своевременно предпринять корректные контрмеры при выявлении атаки, а также упростит расследование инцидента.

Что еще может Kaspersky CyberTrace

Kaspersky CyberTrace может работать не только с потоками данных о киберугрозах от «Лаборатории Касперского» — есть возможность подключать и сторонние источники. Более того, в нем есть удобный инструмент для сравнения информации в разных потоках — матрица пересечений, она же Supplier Intersections. С ее помощью аналитик может быстро увидеть, в каких фидах содержится больше данных. И если обнаружится, что все данные из какого-то фида повторяются в других, от него можно будет отказаться.

CyberTrace поддерживает командную работу в многопользовательском режиме: аналитик может предоставить доступ к своему расследованию коллегам, которые получат возможность оставлять свои комментарии или дополнять работу.

При необходимости индикаторы можно выгрузить из CyberTrace, сделав их доступными по http(s). Это может понадобиться, например, чтобы добавить правило для автоматической блокировки индикаторов на уровне файрвола.

Еще одна полезная функция — Retroscan. Она позволяет сохранять старые логи с SIEM-систем, для того чтобы впоследствии проверить их по новым фидам. То есть если в момент выявления инцидента информации было недостаточно для полноценного расследования, его можно будет завершить позже, в ретроспективе.

Больше информации о Kaspersky CyberTrace можно получить на официальной странице решения.

Threat Intelligence

Threat Intelligence