Мы часто говорим о том, что очень важно обновлять программное обеспечение, чтобы никакой зловред не смог воспользоваться известными уязвимостями в нем. Что ж, шифровальщик, о котором мы говорим сегодня, эксплуатирует саму идею обновления ПО, но к уязвимостям это отношения не имеет.

С точки зрения программирования шифровальщик Fantom похож на своих собратьев как две капли воды. Он использует открытый исходный код EDA2, опубликованный в свое время турецким исследователем Утку Сеном в рамках неудачного эксперимента. Это уже далеко не первый образчик шифровальщиков на базе EDA2, но один из самых интересных: в стремлении скрыть свою деятельность от пользователя он заходит очень далеко.

Пока неизвестно, каким образом распространяется вымогатель. Так или иначе, попав в компьютер жертвы, он ведет себя совершенно типичным образом: сначала создает криптоключ, который затем шифрует и помещает на командный сервер, чтобы обратиться к нему позже.

Затем шифровальщик изучает содержимое компьютера в поисках подходящих файлов — а это более 350 типов, среди которых офисные документы, изображения, музыка и другие популярные форматы. Их он шифрует с помощью того самого ключа, добавляя затем к именам уже зашифрованных файлов расширение .fantom. Но все эти процессы происходят за кулисами, а самое интересное действо разворачивается перед глазами пользователя.

Во-первых, исполняемый файл с шифровальщиком прикидывается критическим обновлением для Windows — это прописано в его свойствах. Во-вторых, при запуске шифровальщика одновременно начинают работу два компонента: собственно шифровальщик и небольшая программа под не вызывающим подозрений названием WindowsUpdate.exe.

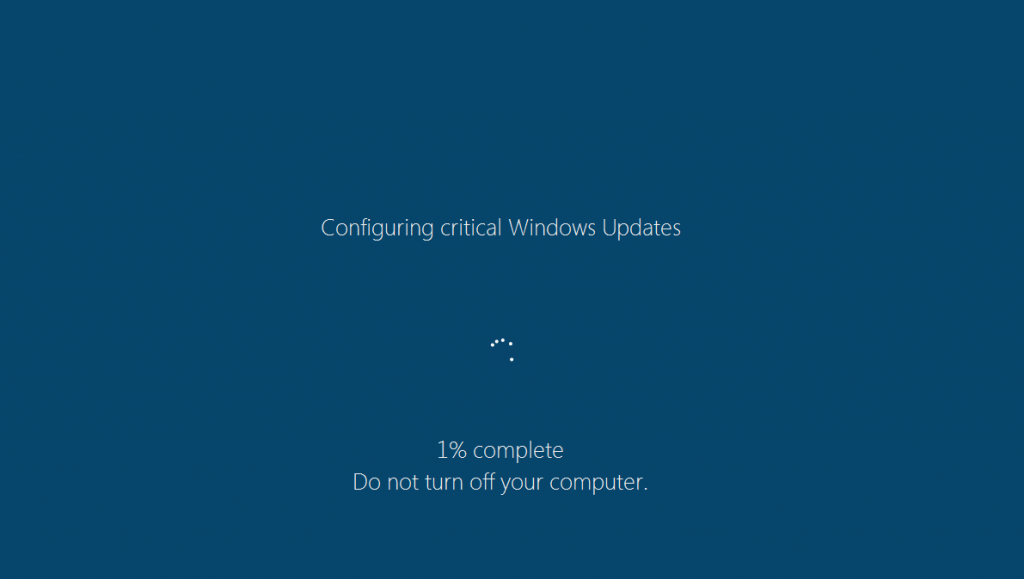

Эта программа выполняет свою часть работы — отображает весьма похожий на настоящий экран приложения Windows Update (это тот самый голубой экран, который сообщает пользователю о том, что Windows устанавливает обновления). Пока в фоновом режиме зловред шифрует файлы, ничего не подозревающая жертва наблюдает, как сообщение на экране медленно отсчитывает проценты, отмеряя количество несуществующих обновлений, а на самом деле — процесс шифрования ценных данных на машине пользователя.

Этот маневр призван отвлечь внимание, чтобы жертва не заметила подозрительной активности. При этом поддельный Windows Update отображается в полноэкранном режиме и блокирует доступ к другим программам.

Если пользователь все же почуял неладное, то фальшивый экран обновления можно свернуть привычной комбинацией клавиш Ctrl+F4, но работу шифровальщика это не остановит.

После того как Fantom завершил шифрование, он удаляет свои следы — исполняемые файлы — и создает в каждой папке компьютера html-файл с сообщением о требовании выкупа, а также меняет обои рабочего стола. Злоумышленник предлагает связаться с ним по электронной почте и обсудить условия выкупа, а также получить инструкции — это излюбленный метод русскоговорящих хакеров.

В пользу возможного российского происхождении автора Fantom также говорят электронный ящик на «Яндексе» и очень плохой уровень владения английским языком в тексте записки о выкупе. По мнению исследователей, обнаруживших образец вымогателя, это «самый низкий уровень словарного запаса и владения грамматикой за все время существования записок с требованием выкупа».

Плохие новости для пользователей: на данный момент способов расшифровать файлы, не платя выкуп, нет. Поэтому самое важное сейчас — не допустить заражения компьютера шифровальщиком. Вот что для этого стоит сделать:

- Всегда держите на отдельных накопителях резервные копии данных с компьютера и регулярно обновляйте их. Тогда даже в случае заражения вам не придется платить выкуп: достаточно будет просто восстановить систему из резервных копий. Kaspersky Total Security позволяет автоматизировать этот процесс.

- Будьте начеку: не открывайте сомнительные вложения в электронной почте, избегайте подозрительных сайтов, не кликайте на сомнительные рекламные баннеры — Fantom, как и любое другое вредоносное ПО, может проникнуть на ваш компьютер любым из этих способов.

- Используйте надежное антивирусное решение: Kaspersky Internet Security уже распознает Fantom как Trojan-Ransom.MSIL.Tear.bf (второй вердикт: PDM:Trojan.Win32.Generic). А даже если на вашем пути встретится какой-то шифровальщик, еще не попавший в антивирусные базы, его благополучно заблокирует функция «Мониторинг активности», следящая за поведением программ.

EDA2

EDA2

Советы

Советы