Увидеть на экране в своем банке или в билетной кассе сообщение от вируса-вымогателя уже достаточно неприятно. Эпидемии Wannacry и ExPetr/NotPetya продемонстрировали, что ущерб бизнесу может быть очень велик. Но это далеко не худший из сценариев — как показали исследователи в своих докладах на хакерской коференции Blackhat, кибератаку не так уж сложно перевести в физическую плоскость.

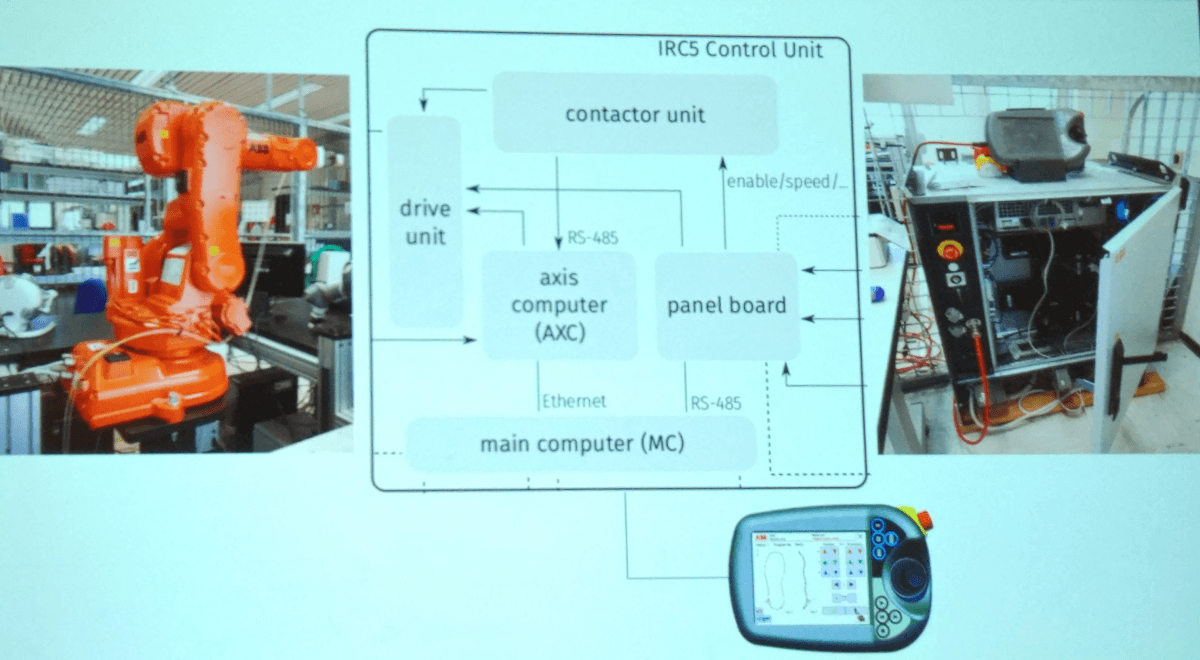

На тысячах производств по всему миру трудятся роботы, механические манипуляторы которых передвигают коробки, сверлят детали и выполняют другую работу по заранее заданной программе. Эти роботы достаточно сложны, они состоят из управляющего компьютера (на нем за деятельностью робота следит человек), контроллера и собственно механических манипуляторов. На управляющем компьютере создается программа, состоящая из логических действий, таких как «поднять коробку» и «повернуть руку», а контроллер превращает ее в серию более мелких шагов.

В этом процессе много тонкостей, поскольку, например, коробку нужно поднимать плавно, и только на определенную высоту, соблюдая при этом силу сжатия «пальцев», чтобы надежно удержать переносимую вещь. Поэтому контроллер содержит конфигурационные файлы, в которых прописана вся информация, необходимая чтобы подать на нужные сервомоторы строго определенное напряжение в четко оговоренный момент времени и таким образом правильно поднять коробку.

А кто подумал о киберзащите?

Разработчики подобных роботов приложили существенные усилия к тому, чтобы их детища были безопасны. Различные предохранители, логические проверки, а также инструкции по использованию роботов должны обезопасить и владеющий роботом завод, и непосредственно операторов, от некорректной работы машины, выхода его из строя и конечно от физического ущерба. При этом, правда, предполагается, что заводская инфраструктура «дружелюбна», поэтому робот целиком доверяет управляющему компьютеру. Но это предположение не всегда верно. Исследователи обнаружили, что некоторые роботы подключены напрямую к Интернету (например, для получения обновлений микропрошивки от производителя, или отправления телеметрии в штаб-квартиру компании-владельца завода), или к недостаточно изолированной заводской Wi-Fi сети. Благодаря этому, злоумышленник может обнаружить робота, просто перебирая подряд IP-адреса в Интернете с помощью специализированного сканера.

Обнаруженный робот, благодаря своей «доверчивости» (отсутствию шифрования при обновлении микропрограмм, отсутствию цифровой подписи прошивок, стандартным именам пользователя и паролям) легко становится жертвой злоумышленника. Последний может перезаписать конфигурационные файлы и изменить его логику работы.

Зачем взламывать робота?

В зависимости от целей хакера, такой подход может быть применим как для шпионажа (скачивания имеющихся конфигурационных файлов, чтобы узнать секреты производства) так и для саботажа. Исследователи продемонстрировали коварную атаку, когда робот, который должен рисовать прямые линии (в реальной жизни он мог бы, например, проводить электросварку), отклоняет манипулятор на доли миллиметра. Это совершенно незаметно для глаза, но превращает работу в откровенный брак. При этом программа робота остается совершенно неизменной, подменяются только параметры на контроллере.

Возможны и другие гипотетические атаки, несущие опасность в том числе и для оператора. Движущегося робота можно перепрограммировать, изменив допустимые границы перемещения, что приведет к совсем уж неприятным последствиям.

В краткосрочной перспективе предотвращение подобных атак сводится к усилению защиты имеющихся роботов, чтобы они были менее доступны для внешнего мира, а также к установке патчей от производителя, которые позволят устранить описанные «дыры». В долгосрочной преспективе производители роботов должны иначе проектировать подобные механизмы. Им требуется обновить сами стандарты производства, чтобы они включали требования не только к физической и электрической, но и к кибербезопасности. Стоит отметить, что «Лаборатория Касперского» предлагает решения по защите критической инфраструктуры как раз для решения подобных задач.

black hat

black hat