В последние полгода особую популярность в России получили драйверы Windows Packet Divert для перехвата и модификации сетевого трафика в Windows-системах. С августа по январь 2024 года частота их обнаружения выросла практически вдвое. Основная причина — задействование этих драйверов в инструментах для обхода блокировок известных зарубежных ресурсов.

Такой рост популярности не остался незамеченным злоумышленниками. Они активно распространяют вредоносное ПО под видом программ для обхода блокировок и делают это, шантажируя блогеров. Поэтому каждый раз, смотря видео с названием «Как обойти блокировку…», будьте особенно внимательны — даже самый проверенный и честный контент-мейкер может, сам того не зная, распространять стилеры, майнеры и прочие гадости.

Как злоумышленники зарабатывают на блокировках и при чем тут блогеры — читайте в этом материале.

Хакеры мимикрируют под честных разработчиков

Программных способов обхода ограничений зарубежных ресурсов довольно много, но все их объединяет одно — они созданы малоизвестными авторами. Распространяются такие программы органически: энтузиаст написал код, показал его своим друзьям, опубликовал видео на эту тему — и вуаля! Еще вчера никому неизвестный программист стал «народным спасителем», его репозиторий на GitHub сохранили более десяти тысяч раз, люди благодарят за возможность пользоваться привычными ресурсами. Как раз о такой истории, когда злоумышленники раскручивают репозиторий с вредоносным ПО, мы недавно писали в блоге Kaspersky Daily.

Таких энтузиастов могут быть даже десятки и сотни — но кто они такие и можно ли им доверять? Это, пожалуй, главные вопросы, которые должны волновать как активных, так и потенциальных пользователей таких программ. Особенно насторожить должны сопутствующие рекомендации подобных авторов по отключению антивируса. Отключить защиту, чтобы добровольно дать потенциальному хакеру доступ к своему устройству? Рискованная затея.

Конечно же, под личиной народного спасителя может оказаться хакер, которому на руку подобные советы. Беззащитное устройство уязвимо перед семействами NJRat, XWorm, Phemedrone, DCRat, которые наиболее активно распространялись вместе с подобным ПО.

При чем тут блогеры

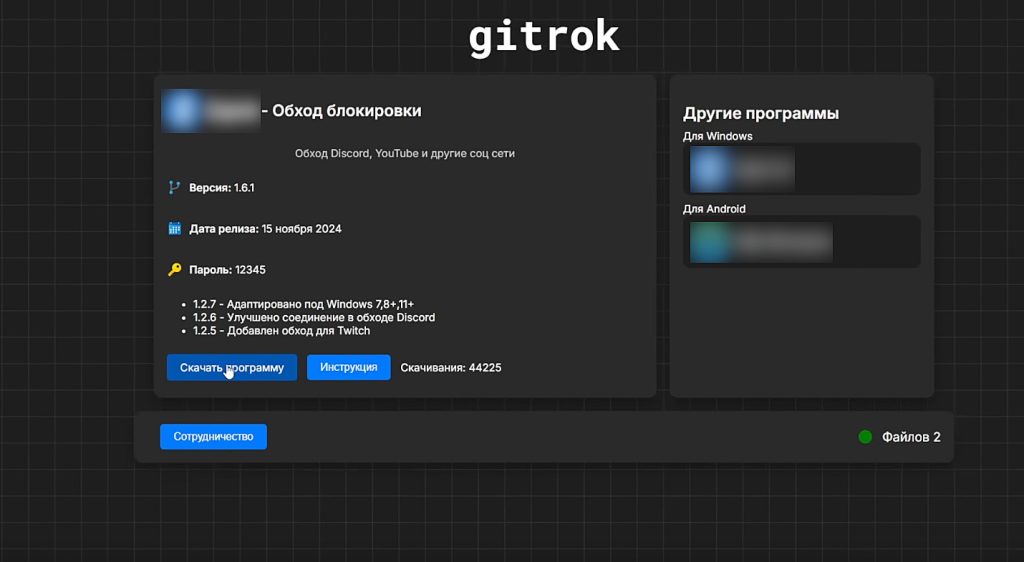

Нам удалось обнаружить активное распространение майнера, которое коснулось как минимум двух тысяч жертв в России. Одним из источников заражения стал канал с 60 тысячами подписчиков на YouTube. Блогер опубликовал несколько видео с инструкцией обхода блокировок, добавив в описание ссылку на вредоносный архив. В общей сложности эти ролики собрали более 400 тысяч просмотров. Позднее автор канала ссылку удалил, оставив вот такое упоминание: «Скачиваем файл здесь: (программа не работает)». Изначально ссылка вела на мошеннический сайт gitrok[.]com, где был размещен зараженный архив. Согласно счетчику на самом сайте, на момент исследования программа для обхода блокировок была скачана как минимум 40 тысяч раз.

Не спешите валить всю вину на блогеров — в этой истории они были всего лишь исполнителями воли злоумышленников. Дело в том, что кибернегодяи отправляли жалобы на видео с инструкциями по обходу блокировок от имени разработчиков этого ПО. Далее они связывались с авторами видео и просили их сделать новые публикации (чтобы снять прошлый страйк), но обязательно со ссылкой на мошеннический сайт — якобы «это официальный сайт, скачивать инструмент теперь можно только оттуда». Разумеется, блогеры не знали, что сайт распространяет вредоносное ПО, а именно — архив с майнером. Варианта «Отказаться» у контент-мейкеров, сделавших три и более видео по этой теме, не было — злоумышленники грозили жалобами на канал, а если их накопится три и более, канал будет удален.

Помимо этого, злоумышленники распространяли вредоносы и видеоинструкции по установке и через другие Telegram- и YouTube-каналы. Большинство из них уже удалено, но никто не мешает распространителям вредоносов создать новые.

Что там с майнером

Загруженный вредоносный файл представлял собой образец SilentCryptoMiner, который мы описывали в октябре 2024 года. Это скрытый майнер, созданный на базе XMRig — другого майнера с открытым исходным кодом. SilentCryptoMiner поддерживает добычу множества популярных криптовалют вроде ETH, ETC, XMR, RTM и других. Зловред умеет останавливать майнинг во время активности определенных процессов, которые могут быть удаленно указаны злоумышленниками, — для сокрытия активности программы, поэтому обнаружить ее своими силами без надежной защиты будет затруднительно.

Подробнее о содержимом вредоносного архива и о том, как он закрепляется в системе, читайте в публикации на Securelist.

Как защититься от майнеров

- Обеспечьте проверенной защитой все личные устройства, чтобы обезопасить их от майнеров и других вредоносных программ.

- Не загружайте программы из непопулярных и малоизвестных источников. Отдайте предпочтение официальным ресурсам, но помните, что даже туда могут закрасться зловреды.

- Помните, что даже самые известные и любимые блогеры могут невольно стать жертвами злоумышленников и распространять майнеры, стилеры и другие виды вредоносного ПО.

Читайте эту подборку, если хотите узнать, какие еще бывают майнеры и чем они опасны:

Super Mario и супермайнеры: игра со встроенными зловредами

майнеры

майнеры

Советы

Советы