Мы в блоге Kaspersky Daily постоянно призываем читателей внимательно относиться к контенту, который они загружают на свои устройства. Ведь даже в Google Play могут затесаться приложения с вредоносным ПО, чего уж говорить о неофициальных источниках с модифицированными или взломанными версиями. Сколько существует цифровой мир, столько и будут трояны проникать в устройства, не имеющие надежной защиты.

Сегодня расскажем историю, как 11 миллионов пользователей Android по всему миру могли стать жертвами трояна Necro. В каких приложениях мы нашли это вредоносное ПО и как от него защититься — в этом материале.

Что такое Necro

Наши постоянные читатели, скорее всего, на этом месте улыбнулись — мы писали про Necro еще в 2019 году. Тогда наши эксперты обнаружили троян в приложении для распознавания текста CamScanner, которое пользователи Android загрузили из Google Play более 100 миллионов раз. И вот какие-то некроманты возродили старый троян, снабдив его новыми возможностями: мы обнаружили его как в популярных приложениях в Google Play, так и в различных модах приложений, размещенных на неофициальных ресурсах. Вероятнее всего, разработчики этих приложений использовали непроверенное решение для интеграции рекламы, через которое Necro и проник в код.

Necro сегодня — это загрузчик, который обфусцирован, чтобы избежать детектирования (правда, злоумышленникам это не помогло, мы его все равно нашли). Вредоносную нагрузку он скачивает не менее хитрым образом: прячет ее код в безобидной с виду картинке, используя стеганографию.

А скачанные вредоносные модули умеют загружать и запускать любые DEX-файлы (скомпилированный код Android-приложения), устанавливать скачанные приложения, запускать туннель через устройство жертвы и даже (потенциально) оформлять платные подписки. Кроме того, в невидимых окнах они могут показывать рекламу и взаимодействовать с ней, а также открывать произвольные ссылки и выполнять любой JavaScript-код.

Подробнее о том, как именно устроен и работает Necro, читайте в блоге Securelist.

Где скрывается Necro

Нам удалось отыскать следы вредоносного ПО в пользовательской версии Spotify, в приложении для редактирования фото Wuta Camera, в браузере Max Browser, в модах для WhatsApp, Minecraft и других популярных игр.

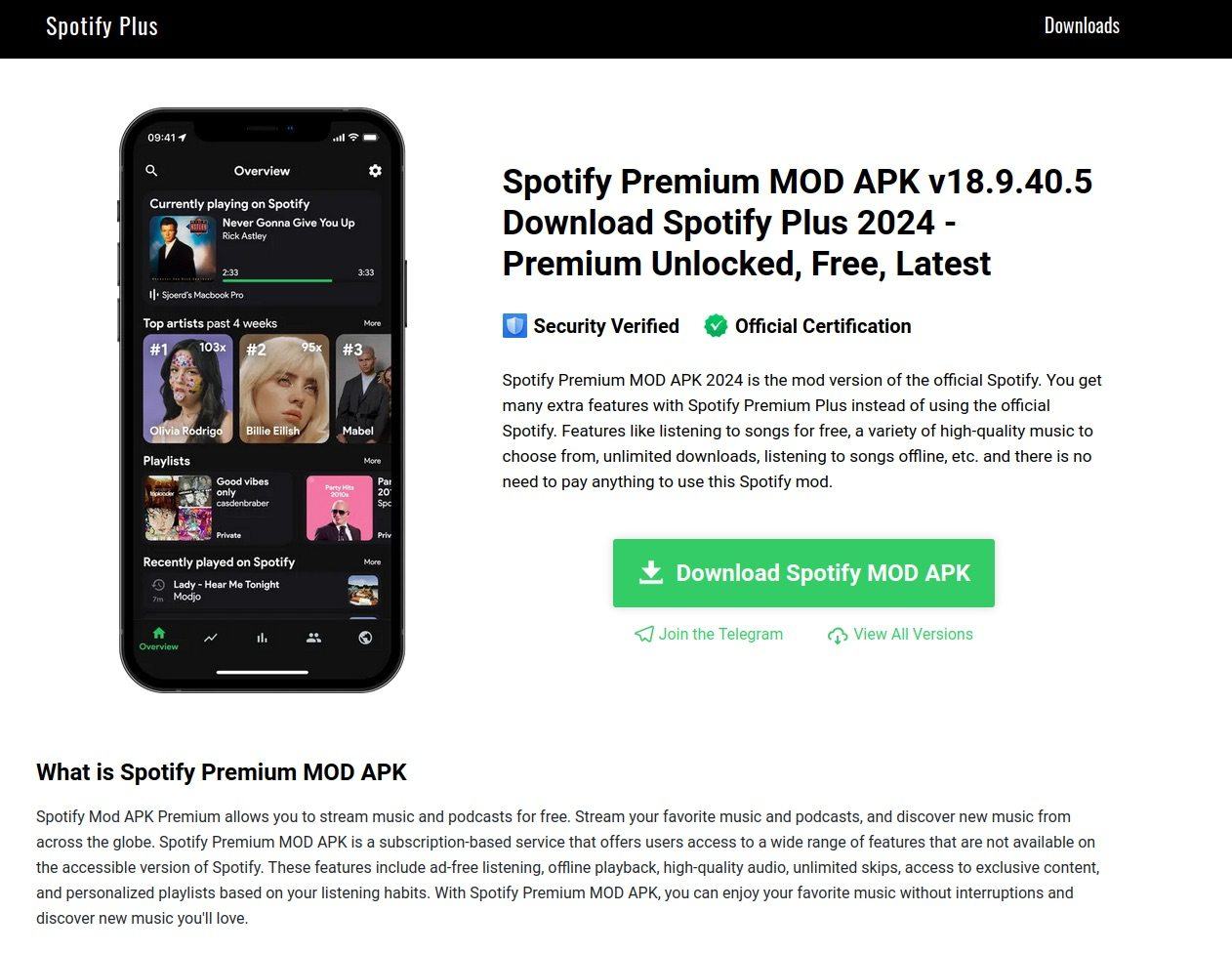

В модифицированной версии Spotify

В самом начале исследования наше внимание привлекла необычная модификация приложения для прослушивания музыки: Spotify Plus. Пользователям предлагалось загрузить новую версию любимого приложения из неофициального источника — бесплатно и с разблокированной подпиской для безлимитного прослушивания музыки, как онлайн, так и офлайн. Звучит приятно, да и зеленая кнопка «Скачать Spotify MOD APK» так и манит, правда? Не поддавайтесь искушению! Это — вредоносное приложение, несмотря на наличие надписей «Безопасность верифицирована» и «Официальная сертификация», и оно принесет немало проблем.

При запуске этого приложения троян отправлял на командный сервер злоумышленников сообщение со сведениями о зараженном устройстве, а в ответ получал ссылку на скачивание картинки в формате PNG. В этом изображении с помощью стеганографии и была спрятана вредоносная нагрузка.

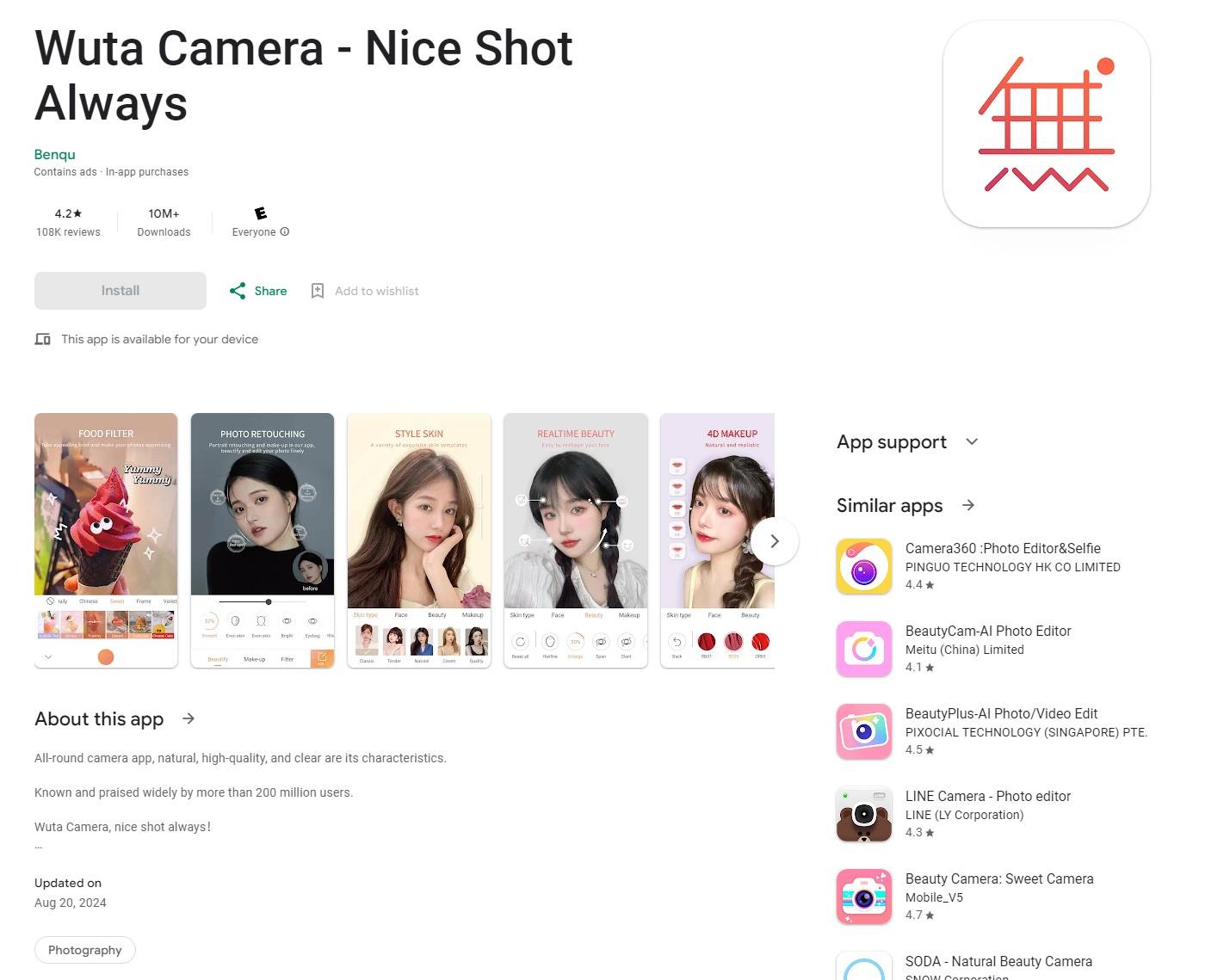

В приложениях в Google Play

Если мод для Spotify распространялся по неофициальным каналам, то приложение Wuta Camera с Necro — находилось прямо в Google Play, откуда это приложение с трояном внутри скачали более 10 миллионов раз. По нашим данным, загрузчик Necro попал в приложение в версии 6.3.2.148, а начиная с версии 6.3.7.138 был удален, поэтому мы рекомендуем всем пользователям Wuta Camera обновиться как можно скорее, если это еще не сделано.

Аудитория Max Browser куда меньше — всего 1 миллион пользователей. Necro проник в код приложения в версии 1.2.0. После нашего уведомления приложение было удалено из Google Play, но оно по-прежнему доступно на сторонних ресурсах — к ним, понятное дело, доверия должно быть еще меньше, вполне возможно, что там до сих пор обитают троянизированные версии браузера.

В модах для WhatsApp, Minecraft и других популярных приложениях

Альтернативные клиенты мессенджеров обычно имеют расширенную функциональность по сравнению с официальными. Но ко всем модам, расположены они в Google Play или на сторонних ресурсах, следует относиться с подозрением — нередко они идут в комплекте с троянами.

Так, мы обнаружили модификации для WhatsApp с загрузчиком Necro, которые распространяются в неофициальных источниках, а также моды для Minecraft, Stumble Guys, Car Parking Multiplayer и Melon Sandbox. Выбор злоумышленников не случаен — они всегда стараются заразить популярнейшие игры и приложения.

Как защититься от Necro

В первую очередь отметим, что мы настоятельно не рекомендуем загружать приложения из неофициальных источников, ведь в таком случае риск инфицировать свое устройство гораздо выше. При этом, как показывает практика, к приложениям из Google Play и других официальных каталогов тоже следует относиться со скепсисом. Даже такое популярное приложение, как Wuta Camera с 10 миллионами загрузок, оказалось бессильно перед Necro.

- Позаботьтесь о защите своего устройства, чтобы внезапное появление трояна не стало для вас сюрпризом. Kaspersky для Android обнаруживает Necro и другие подобные вредоносные программы.

- Проверяйте страницу приложения в магазине, прежде чем загрузить его. Особенно рекомендуем обратить внимание на отзывы с низкими оценками — как правило, именно они раскрывают все возможные проблемы, с которыми придется столкнуться. Общий высокий рейтинг и восторженные отзывы достаточно легко накрутить.

- Не ищите моды и взломанные версии. Практически всегда такие приложения оказываются напичканы всяческими троянами: от самых безобидных до мобильных шпионов типа CanesSpy.

Android

Android

Советы

Советы