Если вы используете у себя на сайте скрипт Polyfill.io, рекомендуется его как можно быстрее удалить. Дело в том, что через этот сервис посетителям использующих его сайтов раздается вредоносный код. Рассказываем подробнее о том, что это за сервис, почему им стало опасно пользоваться и что в связи с этим следует предпринять для защиты.

Что такое полифилы и Polyfill.io

Полифил — это код, который реализует те или иные функции, не поддерживаемые в определенных версиях браузеров. Чаще всего речь идет о JavaScript-коде, который добавляет поддержку HTML5, CSS3, JavaScript API и прочих стандартов и технологий в те браузеры, в которых эта поддержка отсутствует.

Использование полифилов позволяет разработчикам веб-сайтов не беспокоиться о совместимости их кода с какими-либо экзотическими или устаревшими версиями браузеров. В особенности использование полифилов было распространено в 2010-х — это было связано с постепенным внедрением HTML5 и CSS3.

В свою очередь, Polyfill.io — это сервис, служащий для автоматической подгрузки тех полифилов, которые необходимы для корректного отображения сайта именно в том браузере, в котором пользователь этот сайт открывает.

Сервис стал достаточно популярен благодаря эффективности (загружаются только те полифилы, которые нужны) и постоянному обновлению поддерживаемых технологий и стандартов. Также сыграла роль и максимальная простота использования: для того чтобы воспользоваться Polyfill.io, разработчику сайта достаточно добавить в код страницы короткую строчку для выполнения скрипта сервиса.

Изначально Polyfill.io был создан командой веб-разработчиков издания Financial Times. Однако в феврале 2024 года сервис был продан китайскому CDN-провайдеру Funnull вместе с соответствующим доменом и GitHub-аккаунтом. Не прошло и полгода, как последовали неприятности.

Распространение вредоносного кода через cdn.polyfill.io

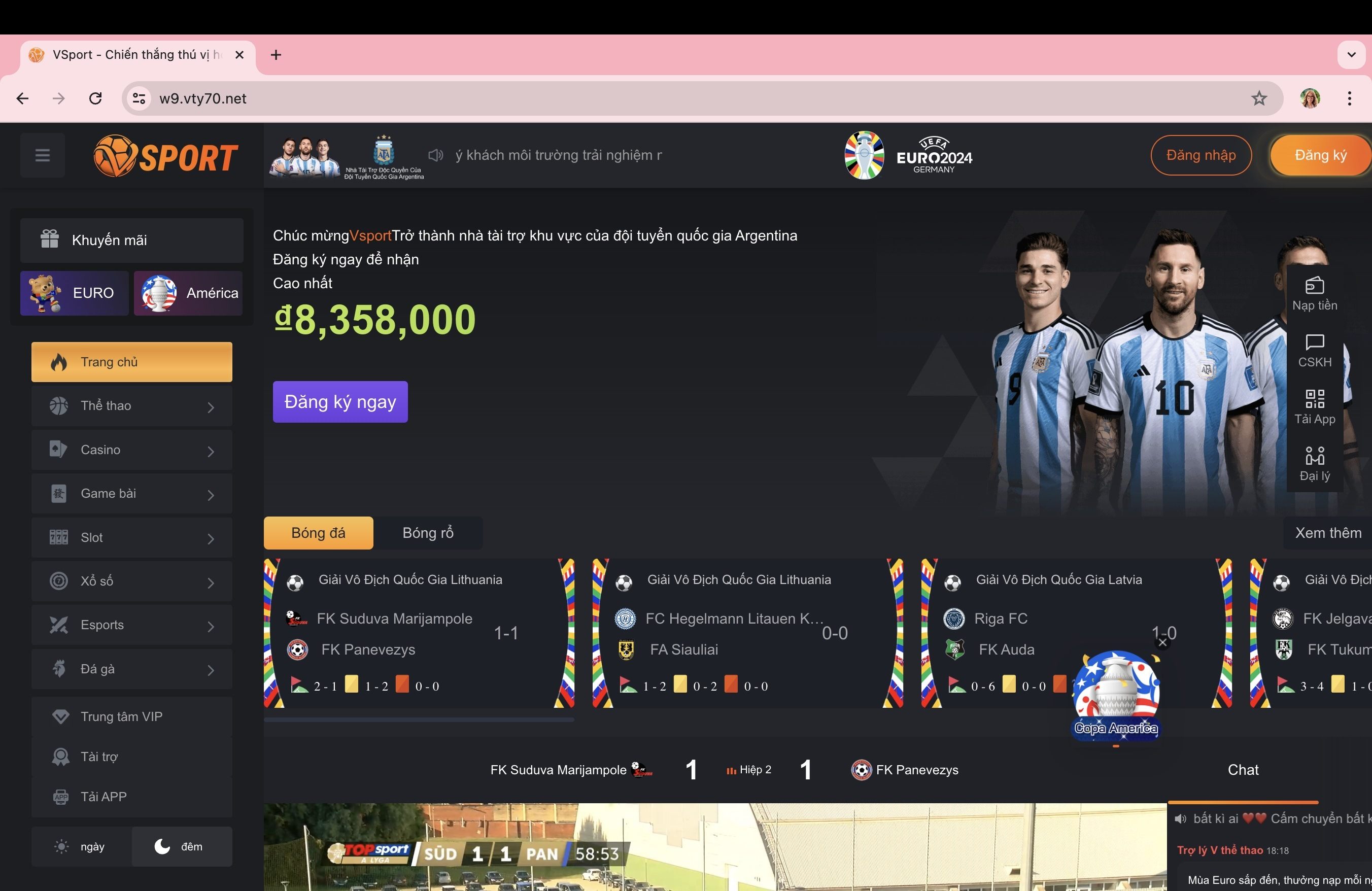

25 июня 2024 года исследователи из Sansec обнаружили, что домен cdn.polyfill.io начал раздавать вредоносный код посетителям сайтов, использующих сервис Polyfill.io. Через фейковый домен, притворяющийся Google Analytics — [code] www.googie-anaiytics.com [/code], — вредоносный код перенаправлял пользователей на сайт спортивных ставок на вьетнамском языке.

Вредоносный код перенаправлял посетителей зараженных ресурсов на вьетнамоязычный сайт спортивных ставок

Исследователи подчеркивают, что сервис Polyfill.io уже не в первый раз замечен за раздачей вредоносного кода. В предыдущих случаях заметившие опасное поведение сервиса пробовали жаловаться в дискуссиях на GitHub, однако новые владельцы Polyfill.io быстро удаляли все жалобы.

Сообщается о том, что потенциально опасный скрипт содержат более 100 000 сайтов. Среди них есть несколько весьма крупных.

Google Ads: дополнительная причина удалить Polyfill.io

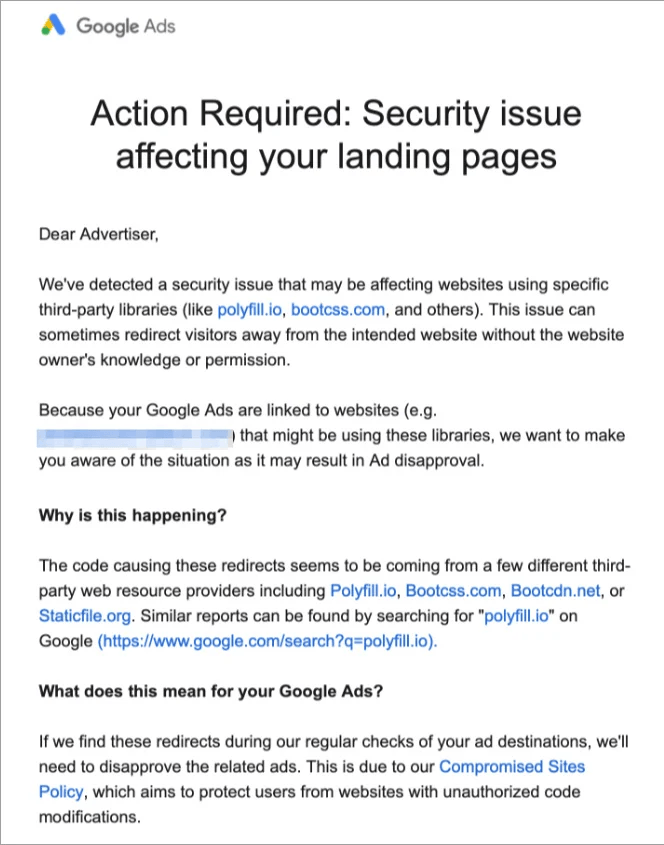

На случай, если сама по себе раздача вредоносного скрипта посетителям сайта не кажется достаточной причиной, чтобы поторопиться с решением проблемы, еще один веский повод для этого дает Google Ads.

Дело в том, что рекламный сервис Google приостановил показ рекламы, ведущей на сайты, которые раздают вредоносные скрипты, загруженные с нескольких сервисов. Помимо Polyfill.io в списке значатся Bootcss.com, Bootcdn.net и Staticfile.org.

Предупреждение о приостановке рекламы сайта в Google Ads из-за того, что на нем используются вредоносный скрипт, загруженный с Polyfill.io, Bootcss.com, Bootcdn.net или Staticfile.org. Источник

Так что стоит перестать использовать на сайте перечисленные выше сервисы. Иначе есть риск не только потерять посетителей из-за того, что их уводят с сайта вредоносные скрипты, но еще и из-за приостановки рекламы в Google Ads.

Как защититься от атаки через Polyfill.io

Теперь несколько советов на тему того, что же стоит предпринять в связи с атакой через сервис Polyfill.io:

- Как можно быстрее удалите со своего сайта скрипт Polyfill.io — а также Bootcss.com, Bootcdn.net и Staticfile.org.

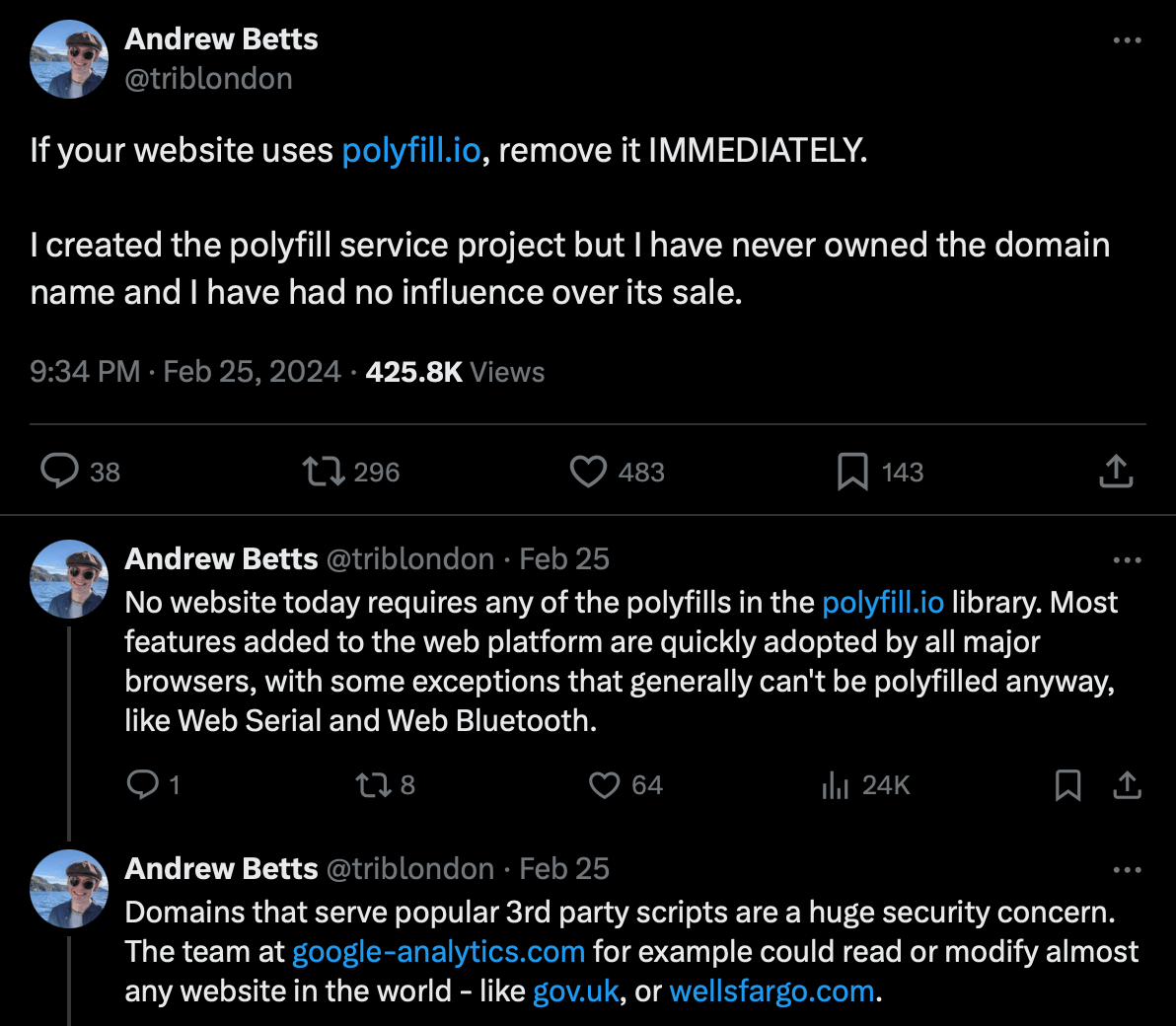

- Подумайте о том, чтобы вообще перестать использовать полифилы. Например, именно так рекомендует поступить разработчик Polyfill.io — по его мнению, полифилы более не актуальны.

Создатель Polyfill.io рекомендует удалить Polyfill.io и перестать пользоваться полифилами, поскольку они более не актуальны. Источник

- Если по каким-то причинам вы не можете этого сделать, используйте альтернативные сервисы автоматической подгрузки полифилов от Cloudflare или Fastly.

- В целом старайтесь жестко минимизировать количество внешних скриптов, которые используются на вашем сайте. Каждый такой скрипт — это потенциальная уязвимость.

цепочка поставок

цепочка поставок

Советы

Советы