В последние годы в блоге Kaspersky Daily мы стали уделять ransomware заметно меньше внимания, чем в былые времена. Но это вовсе не потому, что атаки вымогателей прекратились. Скорее наоборот — такие инциденты происходят настолько часто, что они уже давно стали привычным, практически фоновым явлением.

Однако некоторые атаки вымогателей по-прежнему привлекают внимание своей экстраординарностью. В этом посте мы перечислим связанные с шифровальщиками-вымогателями инциденты 2024 года, которые выделялись на общем фоне своим масштабом, последствиями или необычными методами атакующих.

Январь 2024: атака вымогателей на зоопарк Торонто

Одним из первых значительных инцидентов 2024 года, связанных с ransomware, стала январская атака на крупнейший канадский зоопарк, расположенный в Торонто. Администрация зоопарка поспешила заверить общественность в том, что атака вымогателей не повлияла на работоспособность систем, связанных с уходом за животными. Более того, веб-сайт организации и сервис продажи билетов также не были затронуты, так что зоопарк продолжил принимать посетителей в обычном режиме.

Официальный сайт зоопарка Торонто сообщает о кибератаке и уверяет, что с животными все в порядке. Источник

Через некоторое время после атаки выяснилось, что атакующим удалось похитить значительное количество личной информации сотрудников зоопарка за период с 1989 года до наших дней. Таким образом, данный инцидент послужил очередным напоминанием о том, что даже очень далекие от критических секторов организации могут стать объектами атак вымогателей.

Февраль 2024: атака на UnitedHealth ценой $3,09 миллиарда

В феврале произошла атака на гиганта американского медицинского страхования, UnitedHealth Group, которую можно смело назвать ransomware-инцидентом года. Если говорить точнее, то атака произошла на подразделение Optum Insight, которое отвечает за технологическую инфраструктуру организации.

А если еще точнее, то непосредственной целью атаки стала принадлежащая Optum c 2022 года платформа Change Healthcare. Данная площадка выступает финансовым посредником между плательщиками, пациентами и поставщиками медицинских услуг. Атака вывела из строя более сотни разнообразных цифровых сервисов Optum. В результате UnitedHealth не смогла обрабатывать электронные платежи и медицинские заявки — то есть по сути компания не была способна выполнять свою ключевую функцию, что привело к хаосу в американской системе здравоохранения.

Последствия атаки были настолько масштабными, что UnitedHealth даже создали специальный веб-сайт, на котором рассказывали о процессе восстановления пострадавших от атаки ИТ-систем компании. Основная часть восстановительных работ была проведена в первые месяцы после атаки. Однако даже спустя почти год на сайте все еще регулярно публикуются апдейты, а некоторые системы до сих пор имеют статус «сервис частично доступен».

Через несколько дней после атаки представители ransomware-группировки BlackCat/ALPHV заявили о том, что атака — их рук дело. Также они сообщили о том, что в ходе взлома им удалось похитить 6 Тбайт конфиденциальных данных, включая медицинские записи, финансовую документацию, персональные данные гражданских и военнослужащих армии и флота США, а также массу другой чувствительной информации.

В итоге UnitedHealth выплатила вымогателям выкуп $22 000 000. Не исключено, что несколько позже компании пришлось заплатить еще раз, когда подельники BlackCat из группировки RansomHub заявили о том, что не получили свою долю и начали выкладывать похищенные данные в открытый доступ.

Впрочем, на фоне полных финансовых потерь из-за инцидента выкуп — это лишь капля в море. По собственным оценкам UnitedHealth из финансовой отчетности, только за первый квартал ущерб от атаки составил $872 000 000. Общая же сумма ущерба за весь 2024 год достигла $3,09 миллиарда.

По последним сообщениям, всего в ходе атаки были украдены медицинские данные более 100 миллионов человек — то есть примерно каждого третьего жителя США.

Март 2024: недельный сбой в работе Panera Bread из-за ransomware

В марте вымогатели атаковали крупную американскую сеть ресторанов Panera Bread. В результате инцидента из строя было выведено множество ИТ-систем компании, включая сервис онлайн-заказов, систему офлайн-оплаты, телефонию, вебсайт и мобильные приложения, программу лояльности, ряд внутренних систем для работников и другие сервисы.

Сообщение-заглушка «мы работаем над восстановлением» на сайте Panera Bread. Источник

Более двух тысяч ресторанов, которые входят в сеть Panera Bread, продолжили работать после атаки, однако с массой ограничений. Оплата была возможна только с помощью наличных, услуги по подписке (скажем, безлимитные напитки за $14,99 в месяц) клиентам временно не оказывались, баллы программы лояльности не начислялись, а сотрудникам ресторанов приходилось вручную координировать свое расписание работы с менеджерами. Сбой продолжался порядка недели.

Через три месяца после атаки выяснилось, что злоумышленникам удалось похитить личную информацию работников Panera Bread. Судя по всему, в итоге компания заплатила взломщикам выкуп за то, чтобы эти данные не были опубликованы.

Апрель 2024: атака Hunters International на Hoya Corporation, крупного японского производителя оптики

В начале апреля произошла атака на одного из ведущих мировых производителей оптической продукции — японскую компанию HOYA Corporation. Согласно официальному сообщению компании, в результате инцидента «были затронуты системы некоторых производственных центров и система заказов для нескольких продуктов».

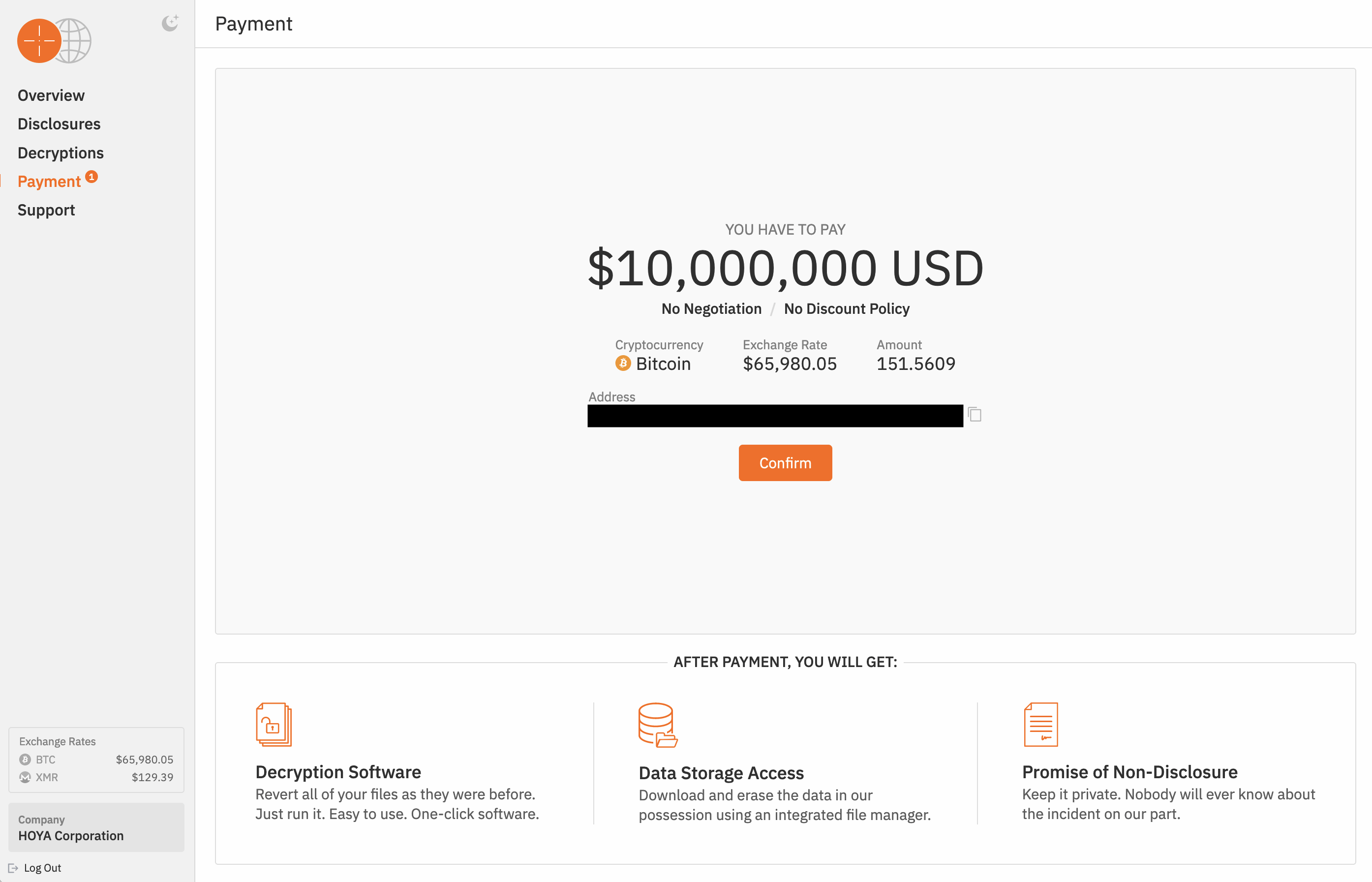

Hunters International потребовали от HOYA Corporation выплатить выкуп в размере $10 000 000 — или 151,56 BTC по курсу на момент инцидента. Источник

Через неделю после инцидента было обнаружено подтверждение того, что это была атака вымогателей. На сайте группировки Hunters International появилась информация о том, что злоумышленникам удалось украсть у HOYA 1,7 миллиона файлов общим объемом около 2 Тбайт, а также о требовании выкупа — $10 000 000.

Май 2024: серьезные сбои в работе американской сети больниц Ascension

Одной из крупнейших сетей больниц в США, Ascension, в начале мая пришлось перевести в офлайн часть своих систем из-за «события кибербезопасности». Довольно быстро обнаружилось, что этим «событием» была атака вымогателей на ИТ-инфраструктуру организации. Из-за сбоя были недоступны система электронных медицинских записей, телефония, а также системы для заказа анализов, процедур и медикаментов.

В результате некоторые больницы, которые входят в систему Ascension, не могли принимать неотложных пациентов и перенаправляли скорые в другие лечебные учреждения. Также поступали сообщения от медицинских работников о том, что им приходится использовать вместо компьютеров ручку и бумагу, выписывая медицинские направления по памяти.

Восстановление работоспособности пострадавших от атаки электронных систем заняло более месяца. Ответственность за атаку на Ascension взяла на себя ransomware-группировка Black Basta. Как показало проведенное расследование, первопричиной атаки стала загрузка вредоносного файла на рабочее устройство одним из сотрудников.

В конце 2024 года стало известно, что во время атаки злоумышленникам удалось похитить личные данные 5,6 миллиона пациентов и работников больниц. Эти данные включали медицинские записи, платежную информацию, информацию о страховках, номера социального страхования и удостоверений личности, адреса, даты рождения и многое другое. В качестве компенсации Ascension предложила всем пострадавшим бесплатно оформить двухлетнюю подписку на услугу защиты от кражи личности.

Июнь 2024: проблемы в больницах Лондона из-за атаки вымогателей на поставщика медицинских услуг

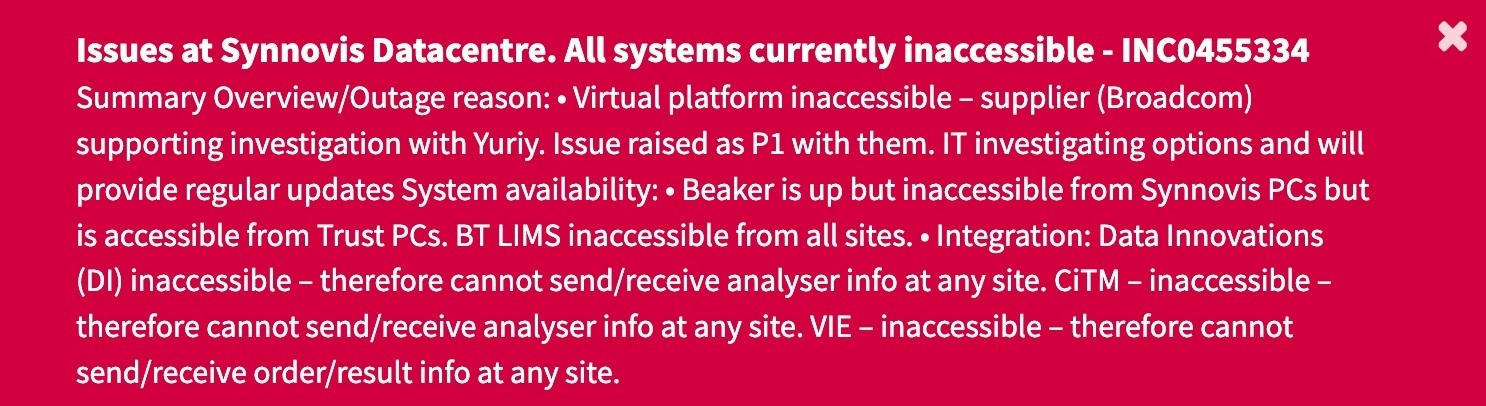

В начале июня стало известно об атаке вымогателей на британскую компанию Synnovis — поставщика услуг патологии и диагностики для нескольких крупных госпиталей Лондона. Из-за инцидента пострадавшим больницам пришлось отменить более 800 операций и перенаправить часть пациентов в другие лечебные учреждения.

Сообщение о серьезном сбое на сайте Synnovis, поставщика медицинских услуг для нескольких крупных лондонских больниц. Источник

Одним из наиболее проблемных последствий атаки стала невозможность сопоставления групп крови доноров и пациентов. Из-за этого врачам приходилось использовать «универсальную» кровь первой группы, что быстро привело к дефициту данного типа донорской крови.

Июль 2024: Верховный суд округа Лос-Анджелес временно прекратил свою работу из-за ransomware

Верховный суд округа Лос-Анджелес — крупнейшая в США судебная структура — в конце июля приостановил работу всех 36 входящих в систему лос-анджелесских судов первой инстанции из-за атаки вымогателей. Недоступны оказались как внешние сервисы, такие как веб-сайт суда и портал присяжных, так и внутренние ресурсы, включая систему управления судебными делами.

Через два дня суды Лос-Анджелеса вернулись к работе, восстановление публично доступных электронных сервисов продолжалось еще около недели. Однако после этого Верховный суд округа Лос-Анджелес перестал делиться с общественностью дополнительной информацией, касающейся данного инцидента. Поэтому до сих пор неизвестно, сколько времени ушло на восстановление внутренних систем судов. Также остается тайной, пришлось ли суду выплачивать выкуп вымогателям и какие данные могли быть похищены злоумышленниками в ходе атаки.

Август 2024: атака вымогателей на производителя водки «Столичная»

В августе произошла ransomware-атака на компанию Stoli Group* — производителя водки «Столичная» и «Московская». Инцидент имел серьезные последствия для ИТ-инфраструктуры компании и ее деятельности: из-за недоступности ERP-системы все внутренние процессы организации, включая бухгалтерию, пришлось перевести в ручной режим.

В частности, инцидент помешал компаниям, входящим в Stoli Group*, предоставить финансовые отчеты кредиторам, по утверждениям которых компании не смогли выплатить долг в размере 78 миллионов долларов. В итоге в декабре Stoli Group* пришлось подать заявление о банкротстве.

Сентябрь 2024: закрытые школы из-за атаки на Highline Public Schools

Один из школьных округов в штате Вашингтон, Highline Public Schools, в начале октября объявил о временной приостановке работы всех 34 входящих в округ школ, в которых учится более 17 000 школьников и работает около 2000 сотрудников. Из-за кибератаки на четыре учебных дня были полностью прекращены любые образовательные активности, включая спортивные мероприятия и встречи.

Примерно через месяц после инцидента администрация подтвердила, что атака была связана с ransomware. К сожалению, представители Highline Public Schools так и не сообщили о том, были ли в процессе инцидента похищены личные данные учащихся или сотрудников. Однако последним организация превентивно предложила бесплатно оформить годовую подписку на услугу защиты от кражи личности.

Несмотря на то что школы открылись достаточно быстро, восстановление ИТ-инфраструктуры от последствий инцидента заняло немало времени. Лишь более чем через месяц после атаки сотрудников и учащихся начали призывать сменить пароли и приглашать на переустановку операционной системы во всех предоставленных школами устройствах.

Октябрь 2024: атака вымогателей на компанию Casio

В начале октября известный японский производитель электроники, Casio Computer, сообщил о том, что к его сети «несанкционированным образом получила доступ третья сторона». По словам компании, из-за данного инцидента произошел сбой в ИТ-системах Casio и некоторые неназванные сервисы были недоступны.

Через пять дней после этого ответственность за атаку взяла на себя ransomware-группировка Underground. На своем сайте группировка опубликовала данные, украденные в ходе взлома Casio, включая конфиденциальные документы, информацию о патентах, персональные данные сотрудников, юридические и финансовые документы, информацию о проектах и так далее. На следующий день компания подтвердила кражу данных.

В начале 2025 года Casio опубликовала более подробную информацию о количестве людей, чьи данные были украдены. По данным компании, всего пострадало 8500 человек, из них около 6500 были сотрудниками компании, а еще 2000 — бизнес-партнерами. Заодно в Casio сообщили, что не стали платить выкуп вымогателям и объявили о том, что работоспособность большей части сервисов (но не всех) уже восстановлена.

Интересно, что в том же октябре 2024 года на Casio была совершена еще одна успешная атака, не связанная с описанным выше ransomware-инцидентом.

Ноябрь 2024: ransomware-атака на футбольный клуб «Болонья»

В ноябре жертвой вымогателей стала достаточно нетипичная для такого рода атак организация — итальянский футбольный клуб «Болонья». На своем официальном сайте клуб разместил сообщение о том, что на него была совершена ransomware-атака и предупредил об опасности хранения и распространения украденной в ходе атаки информации.

[alt-title]

Итальянский футбольный клуб «Болонья» на своем официальном сайте «хотел бы сообщить, что недавно на него была совершена атака вымогателей». Источник

Ответственность за взлом взяла на себя группировка RansomHub, которая опубликовала похищенные у «Болоньи» данные после того, как клуб отказался платить выкуп. Среди слитой информации, по заявлениям самих вымогателей, были следующие документы: спонсорские контракты, полная финансовая информация за всю историю клуба, персональные и конфиденциальные данные игроков, медицинские записи, стратегии трансферов, конфиденциальные данные болельщиков и сотрудников клуба и многое другое.

Декабрь 2024: вымогатели атаковали Artivion, поставщика тканей и оборудования для кардиохирургии

В декабре компания Artivion, глобальный поставщик тканей и оборудования для кардиохирургии, опубликовала информацию о том, что на ее ИТ-инфраструктуру была совершена успешная кибератака. Злоумышленники зашифровали часть принадлежащих компании систем и похитили со взломанных компьютеров данные.

По сообщению Artivion, инцидент привел к сбоям в процессах обработки заказов и поставок, а также в ряде корпоративных операций. Также компания сообщила, что была застрахована на случай подобных инцидентов, но страхового покрытия может не хватить на то, чтобы полностью компенсировать нанесенный атакой ущерб.

Как защититься от атак вымогателей

Вымогатели не стоят на месте — с каждым годом их атаки усложняются и приобретают новые формы. Поэтому эффективная защита от ransomware в современных условиях требует комплексного подхода. Мы рекомендуем следующие меры.

- Организуйте для сотрудников образовательные курсы , на которых они смогут получить представление об основах кибербезопасности.

- Используйте правильные политики хранения данных и доступа сотрудников к ним.

- Регулярно делайте бэкапы данных, храните резервные копии в изолированных от сети хранилищах.

- Установите надежную защиту на всех корпоративных устройствах.

- Отслеживайте подозрительную активность в корпоративной сети с помощью решения класса XDR.

- Воспользуйтесь услугами внешнего сервиса для поиска угроз и своевременного реагирования на них в том случае, если внутренних ресурсов вашей ИБ-службы для этого недостаточно.

* Компания Stoli Group признана экстремистской организацией в Российской Федерации.

ransomware

ransomware

Советы

Советы