Свадьба — это, пожалуй, одно из главных событий в жизни каждого человека. Во многих странах принято приглашать на торжество сотни людей — в том числе и малознакомых. Особенностями традиций пользуются и кибернегодяи — они используют приглашения на свадьбу в качестве приманки для дальнейшей атаки на пользователей смартфонов на Android.

Рассказываем, что на этот раз придумали злоумышленники и как от этого защититься.

Как связаны свадьбы и APK-файлы

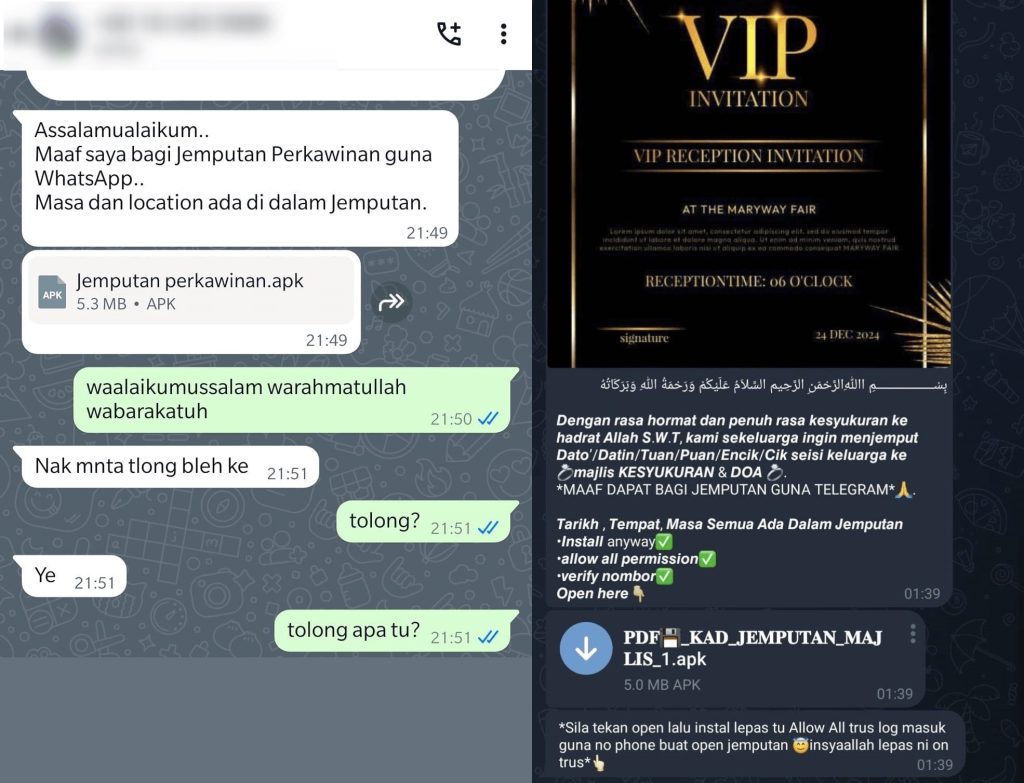

Возможно, вы уже слышали про нашу глобальную сеть обмена сведениями об угрозах Kaspersky Security Network (KSN). В ней в 2024 году мы заметили несколько подозрительных и однозначно вредоносных образцов APK-файлов, распространявшихся в Малайзии и Брунее. Вместе с этим в соцсетях были обнаружены многочисленные треды пользователей Android из тех же стран: они жаловались на взломы личных аккаунтов в WhatsApp и рассылку через мессенджеры подозрительных APK-файлов.

Связав две эти истории воедино, мы поняли: злоумышленники отправляют пользователям Android в Брунее и Малайзии приглашения на свадьбы в виде… APK-файла, который необходимо самостоятельно установить на свой смартфон. В переписке злоумышленник начинает с извинений за то, что приглашает на такое важное событие через WhatsApp, а не лично, и любезно предлагает найти время и место торжества в приложенном файле. Как вы уже догадались, к сообщению приложен тот самый вредоносный APK-файл, обнаруженный нами в KSN.

В этой схеме используются две версии одного и того же стилера (одна появилась в марте 2024-го, а другая, с дополнительной функциональностью, — в августе), который мы назвали Tria — по имени пользователя, предположительно, отвечающего за поддержку или даже за всю организацию этой кампании.

Что умеет стилер Tria

Основные задачи зловреда — сбор данных из SMS и электронной почты, а также чтение журналов вызов и сообщений для последующей их отправки на командный сервер через несколько Telegram-ботов. И нет, делают это злоумышленники вовсе не из любви к чтению чужих переписок. Все краденые данные используются для взлома учетных записей жертв в Telegram, WhatsApp и иных сервисах и рассылки сообщений по контактам жертвы с просьбой перевести деньги. Но вполне вероятен и более неприятный сценарий, при котором атакующие могут получить доступ к онлайн-банку жертвы, запросив и перехватив OTP-код для входа.

Для маскировки стилер применяет методы социальной инженерии, используя в качестве иконки значок шестеренки — это позволяет ему мимикрировать под системное приложение и впоследствии получать необходимые разрешения от пользователя. Вредоносу нужно 10 разрешений: доступ к сетевой активности, на отправку и чтение SMS и ряд других. Какие еще разрешения запрашивает стилер Tria и как именно он работает — читайте в полной версии материала в блоге Securelist.

В настоящее время известно, что атаки не были нацелены на конкретных пользователей и ограничивались территорией Малайзии и Брунея, но вполне возможно, что вскоре кибернегодяи могут расширить географию атак. При этом повод для установки APK-файла может быть какой угодно: приглашение на свадьбу, религиозный обряд, день рождения и так далее. Поэтому будьте бдительны, запасайтесь надежной защитой заранее и читайте наши советы по борьбе с этим стилером и другими вредоносными программами на Android.

Как защититься от стилера Tria

Способ распространения зловреда тривиален, потому и защититься от него тоже довольно просто.

- Не отвечайте незнакомцам в мессенджерах. Особенно если они просят вас что-то скачать и установить. Внимательно стоит относиться к подобным сообщениям даже от людей из списка ваших контактов.

- Не открывайте APK-файлы, загруженные из недоверенных источников. Если вам нужно установить программу на смартфон, то лучше воспользуйтесь официальными магазинами приложений (хотя и туда иногда просачиваются вредоносы) и сайтами разработчиков.

- Установите на смартфон приложение Kaspersky для Android, чтобы защитить свое устройство от Tria.

- Не давайте приложениям избыточных разрешений. Насторожитесь, если новое приложение запрашивает слишком много разрешений.

- Усильте защиту ваших аккаунтов в других мессенджерах и соцсетях. Подробные инструкции настроек приватности вы найдете на сайте Privacy Checker.

В конце почти каждой истории про мошенничество мы традиционно рекомендуем установить двухфакторную аутентификацию (2FA) для всех приложений и сервисов, где это только возможно. Но в борьбе со стилером Tria, как и со многими другими троянами, двухфакторная аутентификация через коды, отправленные в SMS, не слишком помогает — вирусы умеют перехватывать входящие сообщения, извлекать из них коды и даже удалять входящие сообщения так, что вы их просто не заметите.

Поэтому мы советуем генерировать коды для двухфакторной аутентификации в специальном приложении. Для этого идеально подойдет Kaspersky Password Manager — он поможет безопасно создавать одноразовые коды, надежно хранить пароли и конфиденциальные документы и синхронизировать их на всех своих устройствах.

Отдельно стоит упомянуть любовь стилеров к угону аккаунтов Telegram. Чтобы избежать потери аккаунта, мы рекомендуем прямо сейчас, не откладывая, установить в Telegram облачный пароль, создав и сохранив его в Kaspersky Password Manager. Как установить двухфакторную аутентификацию в Telegram — читайте в статье Что делать, если взломали аккаунт в Telegram.

Android

Android

Советы

Советы