Частенько на кассе супермаркета кассир предлагает купить товары по акции: «Шоколадку будете? Очень хорошая, с большой скидкой сейчас». Если вам повезет, вы получите вкусный бонус по хорошей цене; но гораздо вероятнее, что вам пытаются продать не самый ходовой товар — либо с истекающим сроком годности, либо с еще какими-то скрытыми недостатками.

А теперь представьте, что от шоколадки вы отказались, но вам все равно ее незаметно подбросили в пакет или — еще хуже — в карман, где она растаяла, испортила вещи, продукты и принесла кучу проблем. Похожая ситуация произошла с пользователями, купившими поддельные смартфоны известных марок на маркетплейсах. Нет, в подарок им подсунули не шоколадку, а вшитый в прошивку новенького — из коробки — смартфона троян Triada, который доставляет куда больше неприятностей, чем растаявшая плитка: кража криптовалют, аккаунтов в Telegram, WhatsApp и соцсетях, перехват SMS-сообщений и многое другое.

Что за Triada

Так мы в «Лаборатории Касперского» назвали троян, который впервые обнаружили и подробно описали в 2016 году. Этот мобильный зловред внедрялся практически во все запущенные на устройстве процессы, существуя при этом только в оперативной памяти.

Появление Triada означало новый этап в эволюции мобильных угроз, направленных на Android. До Triada трояны были довольно-таки безобидными, специализировались в основном на показе рекламы и скачивании себе подобных, но новая угроза показала, что отныне все будет иначе.

Со временем уязвимости в Android, которые эксплуатировали в том числе и ранние версии Triada, были устранены, а в прошивки добавили ограничения на работу суперпользователей — например, запрет на редактирование системных разделов даже с root-правами в новых версиях Android. Остановило ли это киберпреступников? Конечно, нет. В марте 2025-го мы обнаружили «адаптированную к трудностям» версию Triada, которая умудряется извлечь пользу из новых ограничений: злоумышленники заражают прошивки смартфонов еще до их продажи, и предустановленные в системных разделах зловреды оказывается практически невозможно удалить.

Что умеет новая версия Triada

Наша защита для Android распознает новую версию Triada с вердиктом Backdoor.AndroidOS.Triada.z. Эта версия предустановлена в прошивки поддельных версий брендовых смартфонов из онлайн-магазинов и может атаковать любое запущенное на смартфоне приложение. Это дает трояну практически неограниченные возможности: контролировать SMS и звонки, красть криптовалюты, скачивать и запускать другие программы, подменять ссылки в браузерах, скрытно отправлять сообщения от лица жертвы в мессенджерах и угонять аккаунты в популярных социальных сетях.

Копия Triada попадает в каждое приложение при его запуске на зараженном устройстве. При этом для популярных приложений в трояне есть специальные кастомизированные модули. Пользователям достаточно скачать совершенно легитимные Telegram или TikTok, чтобы троян встроился в них и начал вредить.

Telegram. Triada скачивает два модуля для компрометации Telegram. Первый модуль раз в сутки запускает вредоносную активность и связывается с командным (C2) сервером: отправляет жуликам номер телефона жертвы, а также полные данные для авторизации, в том числе — токен. Второй отвечает за фильтрацию всех сообщений, переписку с несуществующим на момент исследования ботом и удаление оповещений Telegram о новых открытых сессиях.

Instagram*. Раз в сутки троян запускает вредоносную задачу по поиску cookie-файлов активных сессий и передает полученные данные злоумышленникам. Такие файлы позволяют жуликам получить полный контроль над аккаунтом.

Браузеры. Под угрозой сразу несколько браузеров: Chrome, Opera, Mozilla и другие. Полный список — в статье Securelist. Модуль устанавливает связь с C2 поверх TCP и периодически перенаправляет легитимные ссылки в браузерах — пока только на рекламные ресурсы. Но, поскольку список ссылок для переадресации скачивается трояном с C2-сервера, ничто не мешает злоумышленникам в любой момент начать отправлять пользователей на фишинговые сайты.

WhatsApp*. Снова два модуля. Первый каждые пять минут собирает и отправляет на командный сервер данные об активной сессии, предоставляя злоумышленникам полный доступ к аккаунту жертвы. Второй перехватывает функции клиента, отвечающие за отправку и получение сообщений, что позволяет зловреду отправлять произвольные сообщения в мессенджере и удалять отправленные сообщения для заметания следов.

LINE. Модуль Triada раз в 30 секунд собирает внутренние данные мессенджера, в том числе авторизационные (токен доступа), и отправляет всю информацию на C2-сервер. И снова доступ к аккаунту оказывается в руках третьих лиц.

Skype. Несмотря на официальное прекращение работы Skype, троян имеет модуль и для работы с ним. Triada различными путями получает токен для авторизации и отправляет его на командный сервер.

TikTok. Это модуль умеет собирать множество данных об учетной записи жертвы в cookie-файлах внутренней директории, а также извлекать данные, необходимые для работы с TikTok API.

Facebook*. Для этого приложения у Triada также подготовлено два модуля: первый — для похищения cookie-файлов, необходимых для авторизации, а второй — для отправки на С2-сервер данных о зараженном устройстве.

Конечно, не обошлось и без модулей для SMS и звонков. Первый SMS-модуль позволяет зловреду фильтровать все входящие сообщения и извлекать из них коды, отвечать на некоторые сообщения (вероятно, для оформления платных подписок) и отправлять произвольные SMS по команде с С2-сервера. Второй, вспомогательный, отключает встроенную в Android защиту от SMS-троянов, запрашивающую разрешение пользователя перед отправкой сообщений на короткие номера (Premium SMS) — например, для подтверждения все тех же платных подписок.

Модуль для звонков загружается в приложение для вызовов по сотовой связи, но пока, вероятнее всего, находится в стадии разработки. Мы обнаружили, что в нем частично реализована функциональность подмены номеров — и ее наверняка доделают в ближайшее время.

Еще один модуль, реверс-прокси, превращает смартфон жертвы в обратный прокси-сервер, давая злоумышленникам доступ к произвольным IP-адресам от лица жертвы.

Без внимания не остались и держатели криптовалют. Для них у создателей Triada подготовлен особый сюрприз — клиппер. Работает он так. Если в буфере обмена оказывается адрес криптокошелька, троян подменяет его на один из адресов кошельков злоумышленников. А криптостилер анализирует активность жертвы и при попытке вывести криптовалюту подменяет адрес кошелька на мошеннический везде, где только может, — даже в обработчиках нажатий кнопок в приложениях, а также заменяет элементы с картинками на сгенерированные QR-коды с адресами кошельков злоумышленников. С использованием этих инструментов с 13 июня 2024 года жуликам удалось украсть более 264 тыс. долларов в различных криптовалютах.

Полный список всех возможностей Triada c их подробным техническим разбором читайте в исследовании на Securelist.

Как зловред оказывается на смартфонах

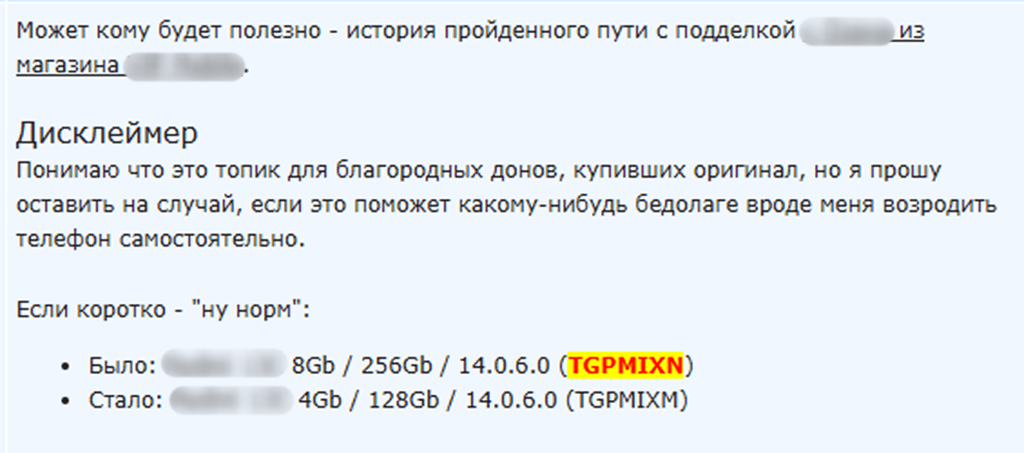

Во всех известных нам случаях заражения на устройствах обнаруживались прошивки, названия которых отличались от официальных на одну букву. Например, официальная прошивка — TGPMIXM, а в зараженных телефонах — TGPMIXN. Мы обнаружили сообщения на тематических форумах, в которых покупатели жаловались на прошивки устройств, приобретенных на маркетплейсах и в онлайн-магазинах.

Вероятнее всего, один из этапов цепочки поставок был скомпрометирован, а магазины продавали смартфоны, даже не подозревая о наличии в них трояна. При этом узнать, в какой именно момент в смартфонах поселился зловред, практически нереально.

Как защититься от Triada

Новая версия трояна оказалась предустановлена на поддельные устройства известных брендов. Поэтому лучшим решением для защиты от Triada станет покупка смартфонов только у авторизованных дистрибьюторов. А если вы подозреваете, что ваш телефон может быть заражен Triada (или другим трояном), то вот наши рекомендации.

- До проверки и исправления ситуации откажитесь от любых операций с потенциально скомпрометированными приложениями из списка, а также от финансовых операций, в том числе с криптовалютами, на подозрительном смартфоне.

- Установите на смартфон Kaspersky для Android, который расскажет вам, заражен ли ваш смартфон.

- Если на устройстве обнаружились Triada, перепрошейте смартфон официальной прошивкой самостоятельно или обратитесь в сервисный центр в вашем городе. Будьте готовы к тому, что параметры вашего смартфона могут при этом внезапно измениться — прошивки подделок помимо предустановленного трояна вдобавок обещали своим владельцам куда больший объем оперативной памяти и хранилища, чем было в смартфоне на самом деле.

- Если ваш смартфон был заражен Triada, проверьте все мессенджеры и соцсети, которые могли быть скомпрометированы. Для мессенджеров стоит убедиться в отсутствии открытых сессий с неизвестных вам устройств и проверить настройки приватности по нашей инструкции Взлом и кража аккаунтов WhatsApp и Telegram: как не попасться мошенникам. Если вы подозреваете, что ваши учетки в мессенджерах были угнаны, читайте о том, Что делать, если взломали WhatsApp или Что делать, если взломали аккаунт в Telegram. Для соцсетей желательно завершить все открытые сессии на всех устройствах и сменить пароли. В этом вам поможет Kaspersky Password Manager.

- А на нашем портале Privacy Checker вы найдете пошаговые инструкции, как настроить приватность и конфиденциальность в самых разных приложениях и в целом в операционных системах.

Triada — далеко не единственный мобильный троян. Рассказываем про другие зловреды на Android:

* Instagram, Facebook и WhatsApp принадлежат корпорации Meta, которая признана в России экстремистской организацией.

Android

Android

Советы

Советы