Что нужно для получения денег в банкомате? В первую очередь потребуется пластиковая карточка — своего рода ключ к банковскому счету. Еще нужно знать PIN-код от этой карты, иначе транзакция не будет одобрена банком. Кроме того, необходимо, чтобы на счете при этом были какие-то деньги. Впрочем, как недавно выяснили эксперты «Лаборатории Касперского», есть и другой, не такой простой, но куда более прибыльный способ разжиться деньгами. Очень большими деньгами!

Представьте: преступник подходит к банкомату, вводит с клавиатуры код и тут же получает 40 купюр самого большого достоинства, а потом еще столько же, и еще, и еще раз… При этом ему не нужно ни PIN-кода, ни собственно самой банковской карты, ни даже номера счета, с которого будут списываться деньги. Все, что необходимо, — это небольшая программа, внедренная в память банкомата и способная заставить его опустошить внутренний сейф с деньгами по первому требованию злоумышленника. Как же такое возможно?

Наши коллеги из Глобального центра исследований «Лаборатории Касперского» (GReAT) недавно провели криминалистическое расследование атаки, направленной против нескольких десятков банкоматов в Восточной Европе, и выяснили, что все они были заражены троянской программой под кодовым названием Tyupkin, которая заставляла банкоматы добровольно отдавать все хранящиеся внутри деньги.

Как хакеры заставили десятки банкоматов добровольно отдавать все деньги

Tweet

Как оказалось, преступники заранее получали доступ к установленным внутри банкоматов компьютерам под управлением одной из старых версий Windows и при помощи загрузочного компакт-диска заражали их вредоносным кодом. При этом троянец обладал целым рядом интересных особенностей, затрудняющих обнаружение. Во-первых, при активации на банкомате он тут же отключал установленную антивирусную защиту McAfee Solidcore.

Во-вторых, чтобы исключить случайное обнаружение, большую часть недели зловред проводил «в спячке», а принимать команды от преступников мог исключительно по ночам — с субботы на воскресенье и с воскресенья на понедельник. В-третьих, вирус обладал функцией экстренного отключения местной сети, чтобы служба безопасности банка не имела возможности удаленно подключиться к банкомату и проверить, что с ним происходит.

А происходило следующее: злоумышленник приходил к зараженному банкомату и вводил определенный PIN-код, после чего получал доступ в секретное командное меню, из которого мог или начать процесс выемки денег, или производить операции с самим троянцем, в том числе удалить его из памяти. При этом, чтобы извлечь деньги, злоумышленнику нужно знать не только код соответствующей команды, но и специальную формулу, по которой рассчитывается одноразовый сессионный ключ.

Этакая двухфакторная аутентификация, позволяющая в случае чего заблокировать банкомат и тем самым дать время преступникам замести следы. Если команда и одноразовый код были введены верно, программа предлагала выбрать кассету, в которой хранятся деньги (в банкомате таких кассет, как правило, несколько), и произвести выдачу наличных в виде 40 купюр нужного достоинства.

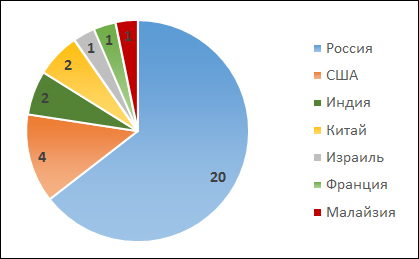

Таким образом злоумышленникам без лишних хлопот удавалось снимать с банкоматов сотни тысяч долларов, не вызывая до некоторых пор никаких подозрений. По словам Висенте Диаза, ведущего антивирусного эксперта «Лаборатории Касперского», пока что хакеры научились заражать банкоматы лишь определенного производителя, но ничто не мешает им пойти дальше и скомпрометировать другие модели. Если производители и банки не позаботятся о более продвинутой физической безопасности банкоматов, подобные истории будут повторяться чаще.

атаки

атаки

Советы

Советы