Злоумышленники все чаще используют для заражения компьютеров Windows технику ClickFix, заставляя пользователей самостоятельно запускать вредоносные скрипты. Впервые применение этой тактики было замечено весной 2024 года. За прошедшее время злоумышленники успели придумать целый ряд сценариев ее применения.

Что такое ClickFix

Техника ClickFix — это, по сути, попытка злоумышленников выполнить вредоносную команду на компьютере жертвы, полагаясь исключительно на приемы социальной инженерии. Злоумышленники под тем или иным предлогом убеждают пользователя скопировать длинную строку (в подавляющем большинстве случаев это скрипт PowerShell), вставить ее в окно запуска программы и нажать Enter, что в итоге должно привести к компрометации системы.

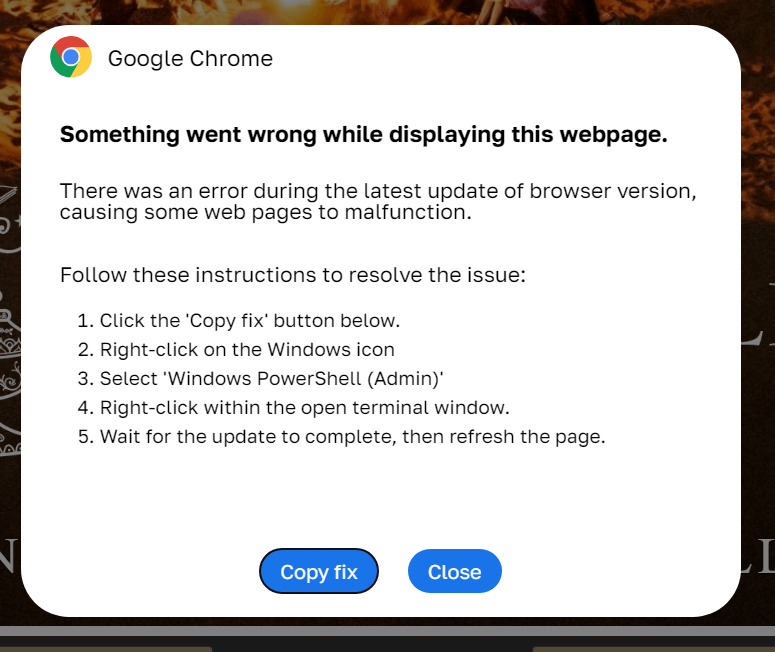

Чаще всего атака начинается со всплывающего окна, имитирующего нотификацию о какой-либо технической проблеме. Чтобы исправить эту проблему, пользователю необходимо выполнить несколько простых действий, которые так или иначе сводятся к копированию какого-то объекта и запуску его через окно Run. Впрочем, в Windows 11 PowerShell можно выполнить и из строки поиска приложений, настроек и документов, которая открывается при нажатии на иконку с логотипом, поэтому жертву просят скопировать что-либо именно туда.

Атака ClickFix — как своими руками заразить собственный компьютер зловредом за три простых шага. Источник

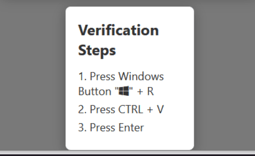

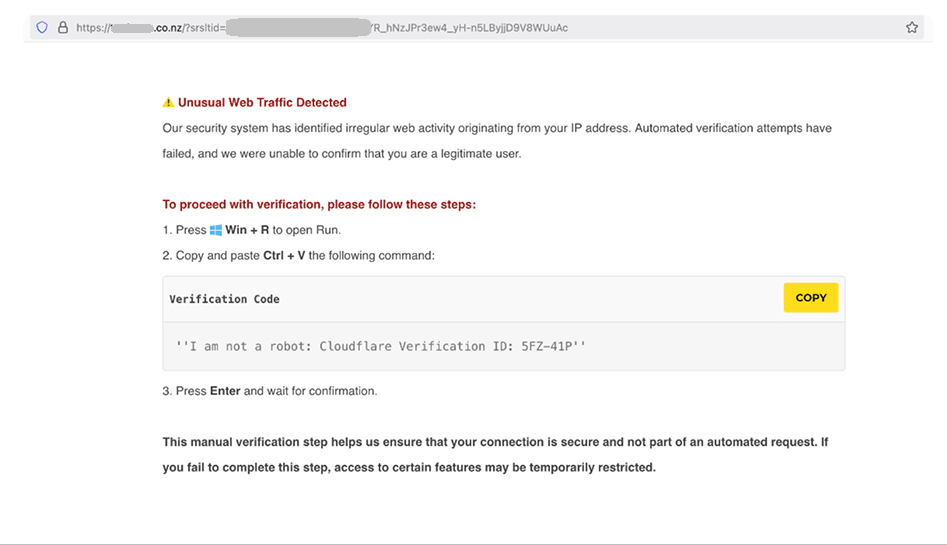

Название ClickFix эта техника получила, поскольку чаще всего в нотификации присутствует кнопка, название которой так или иначе связано с глаголом починить (Fix, How to fix, Fix it) и на которую пользователю надо кликнуть, чтобы решить якобы возникшую проблему или увидеть инструкцию по ее решению. Однако это не обязательный элемент — необходимость запуска могут аргументировать требованием проверить безопасность компьютера или, например, просьбой подтвердить, что пользователь не робот. В таком случае могут обойтись и без кнопки Fix.

Пример инструкции для подтверждения, что вы не робот. Источник

От реализации к реализации схема может немного отличаться, но чаще всего атакующие выдают жертве следующую инструкцию:

- нажать кнопку для копирования решающего проблему кода;

- нажать сочетание клавиш [Win] + [R];

- нажать сочетание [Ctrl] + [V];

- нажать [Enter].

Что при этом происходит на самом деле? Первый шаг скопирует в буфер обмена какой-то невидимый пользователю скрипт. Второй — откроет окно Run («Выполнить»), которое в Windows предназначено для быстрого запуска программ, открытия файлов и папок, а также ввода команд. На третьем этапе в него из буфера обмена будет вставлен скрипт PowerShell. Наконец, на последнем этапе этот код будет запущен с текущими привилегиями пользователя.

В результате выполнения скрипта на компьютер загружается и устанавливается какой-либо зловред — конкретная вредоносная нагрузка разнится от кампании к кампании. То есть получается, что пользователь своими руками запускает вредоносный скрипт в собственной системе и заражает свой компьютер.

Типичные атаки, использующие технику ClickFix

Иногда злоумышленники создают собственные сайты и разными методами заманивают на них пользователей. Иногда для атак с использованием тактики ClickFix злоумышленники взламывают существующие веб-сайты заставляют их показывать всплывающее окно с инструкцией. Иногда примерно такую же инструкцию под разными предлогами доставляют через электронную почту, социальные сети или даже через программы для обмена короткими сообщениями. Вот несколько типовых сценариев использования данной техники в атаках.

1. Не удается отобразить страницу, нужно обновить браузер

Классический сценарий, в котором посетителю не дают просмотреть ту страницу, которую он ожидал увидеть, и сообщают, что для ее отображения необходимо установить обновление браузера.

2. Ошибка в загрузке документа на сайте

Еще один стандартный вариант: пользователю не дают просмотреть некий документ в формате PDF или Microsoft Word. Вместо этого ему показывают нотификацию, которая просит установить плагин для просмотра PDF или Word Online.

3. Ошибка при открытии документа из электронной почты

Тут происходит стандартная для фишинга подмена формата документа. Пользователю показывают иконку .pdf или .docx, но в реальности подсовывают HTML-файл, который открывается в браузере. Дальше все аналогично предыдущему кейсу — необходим плагин, инструкция и знакомая кнопка How to fix.

4. Проблемы с микрофоном и камерой в Google Meet и Zoom

Более необычная вариация тактики ClickFix используется на поддельных сайтах Google Meet и Zoom. Пользователю присылают ссылку, но якобы не пускают на видеозвонок, показывая в сообщении, что обнаружены проблемы с его микрофоном и камерой.

5. Докажите, что вы не робот, — фейковая CAPTCHA

Наконец, самый занимательный вариант атаки с использованием ClickFix: посетителю сайта предлагается пройти фейковую CAPTCHA, чтобы доказать, что он не робот. Доказательством, естественно, служит выполнение инструкции, написанной во всплывающем окне.

Докажите, что вы не робот, — для этого запустите на своем компьютере вредоносный скрипт. Источник

Как защититься от ClickFix-атак

Простейший механизм защиты от атак, использующих технику ClickFix, предполагает блокировку в системе сочетания клавиш [Win] + [R] — оно крайне редко нужно в работе обычного офисного пользователя. Правда, это не панацея. Как мы уже писали выше, в Windows 11 скрипт можно запустить из строки поиска, а в некоторых вариациях данной атаки используются более подробные инструкции, в которых пользователю рассказывают, как вручную открыть окно «Выполнить».

Поэтому защитные меры в данном случае, конечно же, должны быть комплексными и в первую очередь направленными на обучение сотрудников. До их сведения стоит донести, что если кто-то требует провести какие-либо ручные манипуляции с системой, то это крайне тревожный знак.

Вот несколько советов, как защитить сотрудников вашей организации от атак с использованием тактики ClickFix.

- Обязательно используйте надежное защитное решение на всех корпоративных устройствах и дополнительно установите защиту на уровне почтового шлюза.

- Повышайте осведомленность сотрудников о киберугрозах, в том числе о новых тактиках, с помощью специализированных тренингов. Организовать такое обучение несложно — достаточно воспользоваться нашей автоматизированной образовательной платформой Kaspersky Automated Security Awareness Platform.

социальная инженерия

социальная инженерия

Советы

Советы