Исследователи «Лаборатории Касперского» выявили то, что можно назвать «матерью всех АРТ»: группу Equation уже окрестили «Звездой смерти» во вселенной APT. Отчет о группе Equation был представлен 15 февраля на Kaspersky Security Analyst Summit.

Что происходит?

Equation – это АРТ-кампания, которая, по-видимому, была активной в течение последних двух десятилетий. Некоторые использующиеся группой контрольные серверы, оказывается, были зарегистрированы еще в 1996 году, хотя, вероятно, главный командный сервер работает с августа 2001 года.

Massive, Decades-Long Cyberespionage Framework Uncovered — http://t.co/GxpNfmktuf #TheSAS2015

— Threatpost (@threatpost) February 16, 2015

С 2001 года группа Equation заразила тысячи или, возможно, даже десятки тысяч жертв по всему миру в следующих секторах:

- Правительственные и дипломатические учреждения

- Телекоммуникации

- Аэрокосмическая отрасль

- Энергетика

- Ядерные исследования

- Нефтегазовая промышленность

- Военно-промышленный комплекс

- Нанотехнологии

- Исламские активисты и религиозные деятели

- Средства массовой информации

- Транспортная инфраструктура

- Финансовые учреждения

- Компании-разработчики технологий шифрования

Группа Equation использует мощный арсенал «имплантатов» (по-видимому, так они называют свои трояны), из которых в настоящее время известны лишь некоторые.

Арсенал поразительный, но…

Пожалуй, самый мощный инструмент в арсенале группы Equation — таинственный модуль, известный под загадочным именем «nls_933w.dll». Он позволяет перепрограммировать прошивку жестких дисков более чем десяти разных марок, в том числе Seagate, Western Digital, Toshiba, Maxtor и IBM.

Vendors affected by nls_933w.dll #EquationAPT #TheSAS2015 Format won't help! pic.twitter.com/X8zxWEzje6

— Dmitry Bestuzhev (@dimitribest) February 16, 2015

Это поразительное техническое достижение и яркий пример исключительных возможностей группы.

Червячок Fanny

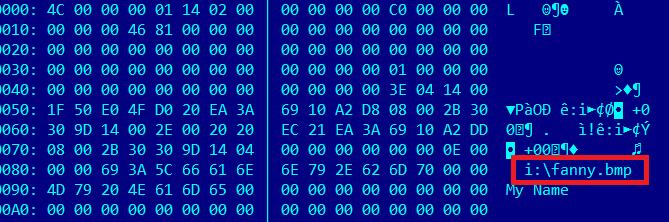

Среди прочих осуществляемых Equation атак одна выделяется особо — червь Fanny, впервые выявленный и заблокированный системами «Лаборатории Касперского» в декабре 2008 года. Он использовал две уязвимости нулевого дня, которые на тот момент ещё не были известны.

Эти эксплойты использовал червь Stuxnet. И, наоборот, Fanny пользовался эксплойтом LNK и USB-устройствами Stuxnet. Для эскалации привилегий Fanny использовал уязвимость, устранённую бюллетенем MS09-025 от Microsoft, но она также была задействована в одной из ранних версий Stuxnet в 2009 году.

Для прояснения ситуации

Да, червь Fanny, впервые выявленный в 2008 году, использовал уязвимости нулевого дня за два года до Stuxnet, и до 2010 года они оставались неизвестными. Похоже, в Equation имели доступ к этим эксплойтам до группы Stuxnet.

«На протяжении многих лет они [Equation] взаимодействовали с другими мощными группами, такими как Stuxnet и Flame, и всегда с позиции превосходства, так как они имели доступ к эксплойтам раньше всех прочих», — заявили специалисты «Лаборатории Касперского».

«Лаборатория Касперского» в настоящее время публикует данные об APT Equation. Пока существует общий обзор группы и ее инструментов на Securelist, а также детальное исследование червя Fanny (англ.). Новости ещё последуют, так что оставайтесь на связи!

APT

APT

Советы

Советы