Системы дистанционного банковского обслуживания (ДБО) всегда были привлекательной целью для злоумышленников — в «Лабораторию Касперского» регулярно обращаются организации с задачами расследования инцидентов, связанных с подобными системами.

Системы дистанционного банковского обслуживания (ДБО) всегда были привлекательной целью для злоумышленников — в «Лабораторию Касперского» регулярно обращаются организации с задачами расследования инцидентов, связанных с подобными системами. Специалисты компании на примере одного из таких случаев решили описать механику проведения атаки применительно к российским компаниям.

Как правило, банковская IT-инфраструктура хорошо защищена, поэтому киберпреступники стремятся захватить управление клиентской стороной систем ДБО, а их основной целью являются бухгалтеры, которые владеют всеми необходимыми данными и правами доступа к системе ДБО. В случае успеха подобной атаки мошенникам предоставляется возможность распоряжаться всеми финансовыми средствами предприятия. При этом сами жертвы обычно узнают о проведенной атаке последними — о списании средств с лицевого счета компании или попытке сделать это организацию уведомляет обслуживающий банк.

Тем не менее, на сегодняшний день руководители многих компаний уверены, что подобное с ними не произойдет — ведь они используют специальное банковское ПО, требующее пароль и специальный ключ для доступа к системе ДБО, а IP-адрес отправителя платежного поручения проверялся на стороне банка.

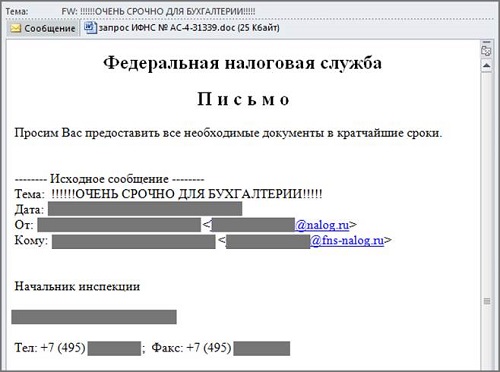

Типичная атака на систему ДБО организована следующим образом. При расследовании одного из случаев кражи финансовых средств подобным способом специалисты «Лаборатории Касперского» обнаружили на компьютере бухгалтера пострадавшей организации легальную программу Remote Manipulator System. Найденная версия программы была модифицированной — она позволяла злоумышленникам не только удалено управлять компьютером, но и закачивать на него другое вредоносное ПО. Ответ на вопрос, как программа оказалась на компьютере жертве, нашелся быстро — злоумышленники использовали приемы социальной инженерии. В письме, отправленном бухгалтерии якобы от имени Федеральной налоговой службы, призывалось к срочной обработке сообщения. При этом запуск вложенной в письмо программы моментально приводил к заражению компьютера.

Фишинговое письмо, содержащее вредоносное вложение

Получив полный и незаметный контроль над компьютером бухгалтера, преступники дополнительно устанавливали кейлогер — программу для перехвата нажатий клавиш — с целью узнать пароль доступа к системе ДБО. После этого злоумышленникам оставалось только сформировать и провести через систему платежное поручение от имени бухгалтера — в таком случае ключ и IP-адрес отправителя были легитимными.

Интересно, что в описываемом случае злоумышленники действовали весьма оперативно и привели в исполнение свои планы всего за четыре дня. Причем первые три дня ушли на подготовку, а все активные действия, связанные непосредственно с кражей денег, были осуществлены всего за несколько часов четвертого дня.

«Постоянно растущее число подобных случаев взлома говорит о том, что штатной защиты систем ДБО недостаточно, однако далеко не все руководители понимают это. Действительно, не зная о подобных трюках злоумышленников, кажется, что электронный ключ и механизм проверки IP-адреса на стороне банка обеспечивают надежную защиту. А между тем они забывают про человеческий фактор — с помощью всего одного трюка социальной инженерии преступники получают полный контроль над компьютером бухгалтера. Именно поэтому у руководителей должно быть понимание необходимости внедрения в компании политик IT-безопасности, определяющих механизмы работы защитного решения, правила и рекомендации для сотрудников и регламент реагирования на инциденты», — прокомментировал Михаил Прохоренко, антивирусный эксперт «Лаборатории Касперского».

Более подробное описание механизма заражения компьютеров компании и получения доступа к лицевому счету содержится в статье, доступной по адресу: http://securelist.ru/analysis/obzor/22903/rassledovanie-incidentov-xishhenie-v-sisteme-dbo/.