В числе мишеней — промышленные и финтех-организации

Эксперты «Лаборатории Касперского» зафиксировали массовую фишинговую рассылку, нацеленную на сотрудников крупных российских промышленных и финтех-компаний. Злоумышленники используют несколько шаблонов на английском языке, отличающихся по дизайну. Их цель — украсть пароли от корпоративных учётных записей. Всего с марта по конец апреля 2024 года решения «Лаборатории Касперского» заблокировали более 2 тысяч подобных писем.

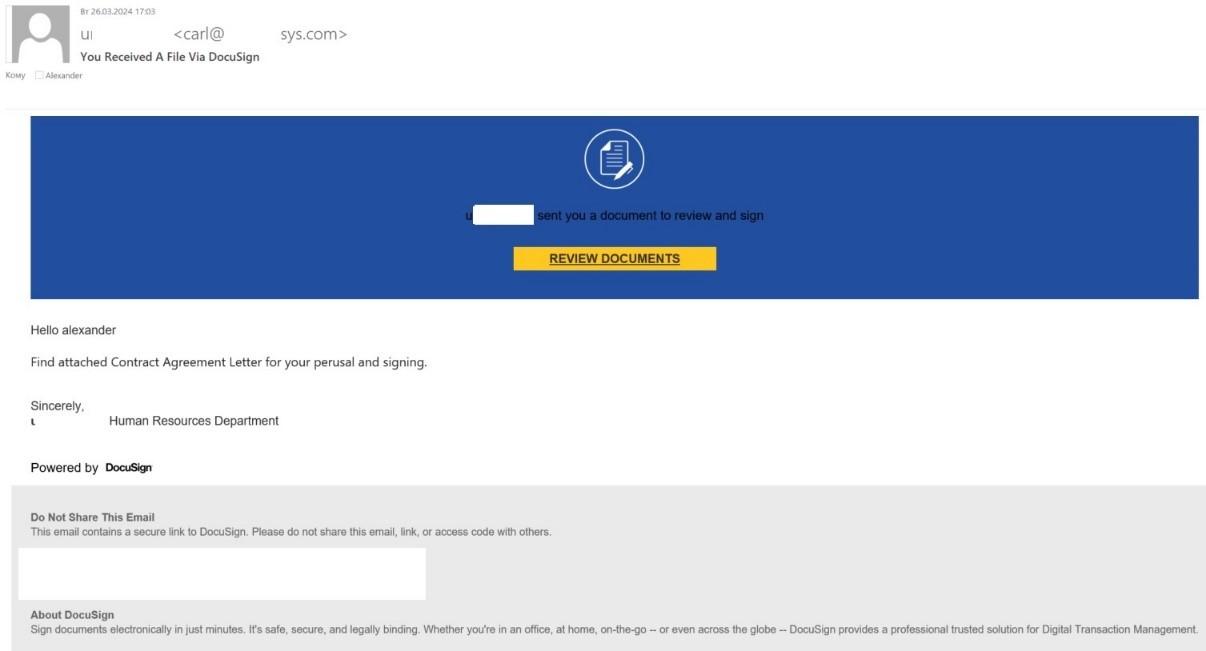

Объединяет письма то, что атакующие используют схожую легенду: уверяют, будто необходимо срочно подписать документы, обладающие высокой ценностью для компании, например финансовые контракты. Данные письма замаскированы под уведомление от платформы для цифровых подписей и документооборота DocuSign, на которой якобы и находится важный документ. По словам злоумышленников, всё, что нужно сделать пользователю, — перейти по фишинговой ссылке и подписать документ, предварительно пройдя верификацию, для чего ввести доменный логин и пароль. Если жертва перейдёт по указанной ссылке и введёт свои данные, их получат злоумышленники. В дальнейшем они могут использовать эти сведения для проникновения в инфраструктуру компании.

Скриншот фишингового письма

«В фишинговых схемах в качестве приманки часто используются названия известных сервисов и их логотипы. Это же касается атак на корпоративных пользователей. Злоумышленники маскируют рассылки под деловую переписку и настойчиво указывают на срочность, а также возможные негативные последствия. Мы напоминаем, что любые письма, связанные с просьбами ввести конфиденциальную информацию, требуют особой бдительности», — комментирует Роман Деденок, эксперт «Лаборатории Касперского» по кибербезопасности.

Чтобы не стать жертвой фишинговых атак, «Лаборатория Касперского» рекомендует пользователям не доверять письмам с незнакомых ящиков, особенно когда речь идёт о персональных данных, денежных операциях и подозрительных вложениях, даже если визуально похоже, что письмо пришло от организации с хорошей репутацией, а компаниям — установить надёжное защитное решение, которое автоматически будет отправлять подобные письма в спам, например Kaspersky Secure Mail Gateway, а также регулярно проводить для сотрудников тренинги по кибербезопасности, обучать их распознавать техники социальной инженерии, например с помощью платформы Kaspersky Automated Security Awareness Platform.