Stuxnet стал синонимом кибератак и кибервойны. По сей день остаются вопросы о том, кто создал Stuxnet, как он работал и почему Stuxnet важен для кибербезопасности. Здесь вы найдете ответы на эти и другие вопросы.

Что такое Stuxnet?

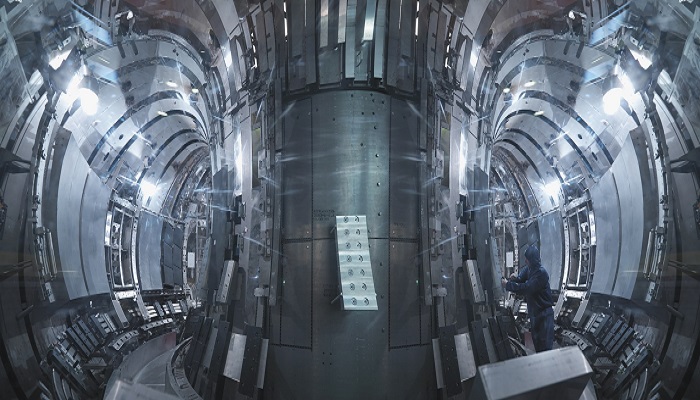

Stuxnet — это высокотехнологичный компьютерный червь, получивший широкую известность в 2010 году. Он использовал ранее неизвестные уязвимости нулевого дня Windows для заражения целевых систем и распространения на другие системы. Stuxnet был нацелен в основном на центрифуги иранских предприятий по обогащению урана с целью тайно сорвать находившуюся тогда на стадии становления ядерную программу Ирана. Однако со временем Stuxnet был модифицирован, чтобы иметь возможность атаковать и другие объекты инфраструктуры, такие как газопроводы, электростанции и станции очистки воды.

Хотя Stuxnet попал в заголовки мировых новостей в 2010 году, считается, что его разработка началась еще в 2005 году. Он считается первым в мире кибероружием и по этой причине привлек к себе пристальное внимание СМИ. Сообщается, что червь уничтожил почти пятую часть ядерных центрифуг Ирана, заразил более 200 000 компьютеров и привел к физической деградации 1000 машин.

Как работал Stuxnet?

Stuxnet — это очень сложное вредоносное ПО , которое было тщательно разработано для воздействия только на определенные цели и нанесения минимального ущерба другим устройствам.

В начале 2000-х годов широко считалось, что Иран разрабатывает ядерное оружие на своем предприятии по обогащению урана в Натанзе. Ядерные объекты Ирана были изолированы от внешнего мира, то есть они намеренно не были подключены к другим сетям или Интернету. (Термин «изолированный внешний мир» относится к физическому пространству между физическими активами организации и внешним миром.) Предполагается, что Stuxnet распространялся через USB-накопители, которые агенты носили с собой внутри этих ядерных объектов.

Stuxnet проверял каждый зараженный ПК на наличие программного обеспечения Siemens Step 7, которое промышленные компьютеры, работающие в качестве программируемых логических контроллеров (ПЛК), используют для автоматизации и мониторинга электромагнитного оборудования. Как только Stuxnet обнаружил это программное обеспечение, он начал обновлять его код, чтобы отправлять деструктивные инструкции электромагнитному оборудованию, управляемому ПК. В то же время Stuxnet отправлял ложные сигналы на главный контроллер, а это означало, что любой, кто следил за оборудованием, не мог понять, что что-то не так, пока оборудование не начинало самоуничтожаться.

По сути: Stuxnet манипулировал клапанами, которые закачивали урановый газ в центрифуги реакторов в Натанзе. Это увеличило объем газа и перегрузило вращающиеся центрифуги, что привело к их перегреву и самоуничтожению. Однако иранским ученым, наблюдавшим за экранами компьютеров, все казалось нормальным.

Stuxnet был очень сложным — он использовал четыре отдельные атаки нулевого дня для проникновения в системы и был разработан исключительно для нанесения ущерба промышленным системам управления Siemens. Stuxnet состоял из трех частей:

- Червь, который выполнил большую часть работы

- Файл ссылки, который автоматизировал выполнение распространяемых копий червя

- Руткит , скрывающий файлы от обнаружения

Stuxnet был обнаружен в 2010 году после того, как инспекторы на ядерных объектах Ирана выразили удивление скоростью выхода из строя центрифуг. Дальнейшее расследование, проведенное экспертами по безопасности, показало, что причиной было мощное вредоносное программное обеспечение. (Одним из экспертов по безопасности был Сергей Уласен, который впоследствии перешел на работу в «Kaspersky»). Stuxnet было трудно обнаружить, поскольку это была совершенно новая вредоносная программа без известных сигнатур, которая использовала множественные уязвимости нулевого дня.

Stuxnet не предназначался для распространения за пределы ядерных объектов Ирана. Однако вредоносное ПО попало на подключенные к Интернету компьютеры и начало распространяться из-за своей чрезвычайно сложной и агрессивной природы. Однако он не нанес большого вреда внешним компьютерам, которые он заразил, поскольку Stuxnet был разработан специально для нанесения ущерба только определенным целям. Влияние Stuxnet сильнее всего ощущалось в Иране.

Кто создал Stuxnet?

Хотя никто официально не взял на себя ответственность за Stuxnet, широко признано, что это было совместное творение разведывательных служб США и Израиля. Как сообщается, секретная программа по разработке червя носила кодовое название «Олимпийские игры» и началась при президенте Джордже Буше-младшем, а затем продолжилась при президенте Обаме. Целью программы было сорвать или, по крайней мере, задержать новую ядерную программу Ирана.

Первоначально агенты внедрили вредоносное ПО Stuxnet в четыре инжиниринговые компании, связанные с Натанзом — ключевым местом в Иране для его ядерной программы, — полагаясь на неосторожное использование USB-накопителей для переноса атаки внутри объекта.

Почему Stuxnet так популярен?

Stuxnet вызвал широкий интерес в СМИ и стал предметом документальных фильмов и книг. По сей день это остается одной из самых совершенных вредоносных атак в истории. Stuxnet имел большое значение по ряду причин:

- Это было первое в мире цифровое оружие. Вместо того чтобы просто захватить целевые компьютеры или похитить с них информацию, Stuxnet вышел за рамки цифрового пространства, чтобы нанести физический ущерб оборудованию, которым управляли компьютеры. Это создало прецедент, показавший возможность атаки на инфраструктуру другой страны с помощью вредоносного ПО.

- Он был создан на уровне государства, и хотя Stuxnet не был первой кибератакой в истории , на тот момент он считался самым изощренным.

- Он оказался весьма эффективным: сообщается, что Stuxnet вывел из строя почти пятую часть ядерных центрифуг Ирана. Нацелившись на промышленные системы управления, червь заразил более 200 000 компьютеров и привел к физическому ухудшению работы 1000 машин.

- Для распространения использовались четыре различные уязвимости нулевого дня, что было очень необычно в 2010 году и до сих пор встречается нечасто. Среди этих эксплойтов был один настолько опасный, что для его использования достаточно было просто вывести значок на экран — никакого взаимодействия не требовалось.

- Stuxnet подчеркнул тот факт, что изолированные сети могут быть взломаны — в данном случае через зараженные USB-накопители. Попав в систему, Stuxnet быстро распространился, находя компьютеры, контролирующие программное обеспечение и ПЛК Siemens.

Stuxnet — это вирус?

Stuxnet часто называют вирусом, но на самом деле это компьютерный червь. Хотя вирусы и черви являются типами вредоносного ПО, черви более сложны, поскольку для их активации не требуется участие человека — вместо этого они могут самораспространяться после проникновения в систему.

Помимо удаления данных, компьютерный червь может перегружать сети, занимать большую часть полосы пропускания, открывать бэкдор, занимать меньше места на жестком диске и распространять другие опасные вредоносные программы, такие как руткиты, шпионское ПО и программы-вымогатели .

Подробнее о разнице между вирусами и червями вы можете прочитать в нашей статье здесь .

Наследие Stuxnet

Благодаря своей известности Stuxnet вошел в общественное сознание. Алекс Гибни, номинированный на премию «Оскар» за документальный фильм, снял в 2016 году фильм «Нулевые дни », в котором рассказывается история Stuxnet и анализируется его влияние на отношения Ирана с Западом. Ким Зеттер, отмеченный наградами журналист, написал книгу под названием «Обратный отсчет до нулевого дня» , в которой подробно описал обнаружение Stuxnet и последствия его использования. Были выпущены и другие книги и фильмы.

Сообщается, что создатели Stuxnet запрограммировали его срок действия на июнь 2012 года, и в любом случае Siemens выпустила исправления для своего программного обеспечения ПЛК. Однако наследие Stuxnet продолжилось в виде других вредоносных атак, основанных на оригинальном коде. Преемниками Stuxnet стали:

Duqu 2.0

Duqu был разработан для регистрации нажатий клавиш и сбора данных с промышленных объектов, предположительно для осуществления последующей атаки.

Пламя (2012)

Flame представляла собой сложную шпионскую программу, которая, помимо прочего, записывала разговоры по Skype , регистрировала нажатия клавиш и собирала снимки экрана. Как и Stuxnet, Flame распространялся через USB-накопитель. Атака была направлена против правительственных и образовательных организаций, а также некоторых частных лиц, в основном в Иране и других странах Ближнего Востока.

Хавекс (2013)

Целью Havex был сбор информации, в частности, от энергетических, авиационных, оборонных и фармацевтических компаний. Вредоносное ПО Havex было нацелено в основном на организации США, Европы и Канады.

Индустриальный разрушитель (2016)

Целью удара стали объекты энергетики. Сообщается, что в декабре 2016 года это привело к отключению электроэнергии на Украине.

Тритон (2017)

Целью атаки были системы безопасности нефтехимического завода на Ближнем Востоке, что вызвало опасения относительно намерения создателя вредоносного ПО нанести физический вред рабочим.

Последнее

Сообщается, что в октябре 2018 года неназванный вирус с характеристиками Stuxnet поразил неуказанную сетевую инфраструктуру в Иране.

Сегодня киберсредства широко используются многими государствами и негосударственными субъектами для сбора разведывательной информации, проведения диверсий и проведения информационных операций, в преступных целях, в стратегических целях или в обоих случаях. Однако у рядовых пользователей компьютеров нет оснований беспокоиться об атаках вредоносного ПО на основе Stuxnet, поскольку они в первую очередь нацелены на крупные отрасли промышленности или инфраструктуры, такие как электростанции или оборона.

Кибербезопасность промышленных сетей

В реальном мире такие сложные атаки на национальные государства, как Stuxnet, встречаются редко по сравнению с обычными случайными сбоями, вызванными такими программами, как программы-вымогатели. Однако Stuxnet подчеркивает важность кибербезопасности для любой организации. Будь то программы-вымогатели, компьютерные черви, фишинг , компрометация деловой электронной почты (BEC) или другие киберугрозы, шаги, которые вы можете предпринять для защиты своей организации, включают:

- Применяйте строгую политику использования собственных устройств (BYOD), которая не позволит сотрудникам и подрядчикам вносить потенциальные угрозы в вашу сеть.

- Внедрите надежную и технически обоснованную политику паролей с двухфакторной аутентификацией, которая препятствует атакам методом подбора и не позволяет украденным паролям стать векторами угроз.

- Защитите компьютеры и сети с помощью последних обновлений. Использование актуальных версий гарантирует, что любые бреши в безопасности будут закрываться с максимальной скоростью.

- Применяйте простое резервное копирование и восстановление на каждом уровне, чтобы свести к минимуму сбои, особенно для критически важных систем.

- Постоянно контролируйте работу процессоров и серверов на предмет аномалий.

- Убедитесь, что устройства защищены комплексным антивирусным программным обеспечением. Хороший антивирус будет работать круглосуточно, защищая вас от хакеров и новейших вирусов, программ-вымогателей и шпионского ПО.

Другие продукты

- Kaspersky Premium Антивирус

- Загрузите Kaspersky Premium Antivirus с 30-дневной бесплатной пробной версией

- Бесплатная пробная версия Kaspersky Password Manager

- Kaspersky Secure Connection

Статьи по теме: