Рассылка идёт якобы от HR-отделов крупных компаний

Эксперты

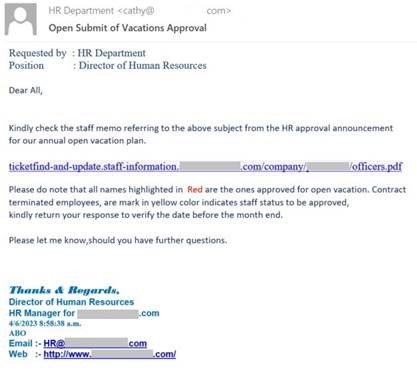

«Лаборатории Касперского» предупреждают о фишинговой рассылке якобы от имени HR-отделов крупных компаний. Вредоносные письма объединяет

слово «отпуск» — оно фигурирует или в теме, или в содержании сообщений. Цель

злоумышленников — выманить корпоративные учётные данные: если перейти по

указанной в письме ссылке и ввести логин и пароль, данные попадут в руки мошенников.

Эта

массовая фишинговая рассылка, реализуемая в период отпусков, может привлечь

внимание и усыпить бдительность адресатов, которые иногда действительно

получают подобное сообщение от отдела кадров.

Получателю стоит обратить внимание на странный адрес отправителя и на то, что под ссылкой, ведущей якобы на документ в формате PDF, на самом деле скрыт совершенно другой адрес (его можно посмотреть, просто подведя мышку к ссылке). При переходе по ссылке внимательного пользователя должен насторожить сам сайт. Он размещён в облаке myhuaweicloud.com, а не на сервере конкретной компании.

Пример фишингового письма от имени HR

Эксперты отмечают, что злоумышленники используют автоматизированные инструменты. С их помощью они берут из адреса доменное имя компании и имя сотрудника и автоматически подставляют их в имитацию ссылки и подпись отправителя.

«Мошенники подстраиваются под новостную повестку. Начался сезон отпусков, и они не упускают возможность использовать эту тему в своих схемах. Расчёт на то, что сотрудник захочет проверить, вдруг речь идёт о внезапном переносе сроков, необходимости их подтвердить или конфликте дат отпусков с какими-либо важными мероприятиями. Однако призываем быть бдительными и, прежде чем переходить по ссылкам из писем даже на злободневные темы, рекомендуем проверить, нет ли признаков, указывающих на фишинг», — комментирует Роман Деденок, эксперт «Лаборатории Касперского» по анализу спама.

Для защиты от подобных угроз «Лаборатория Касперского» рекомендует компаниям:

- обеспечивать защиту корпоративной почты на уровне почтового шлюза;

- защищать все подключённые к интернету корпоративные устройства надёжной специализированной защитой, например Kaspersky Endpoint Security для бизнеса;

- регулярно проводить тренинги по кибербезопасности для сотрудников, а затем симулированные фишинговые атаки, чтобы проверить, научились ли они распознавать их.